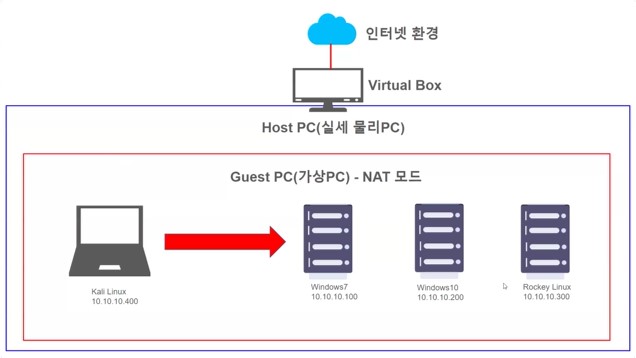

네트워크 보안 실습 1

실습환경 구축하기

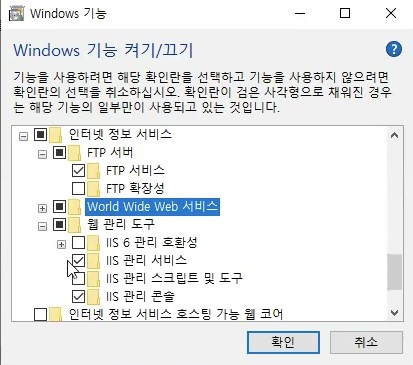

- 윈도우 설정

- Windows 기능 설정

- 제어판 -> 프로그램 제거 -> Windows 기능 켜기/끄기

- 인터넷 정보 서비스 체크

- ftp 서비스 체크

- World Wide Web 서비스 전체 체크

- 웹 관리 도구 » IIS관리 서비스, 관리 콘솔 체크

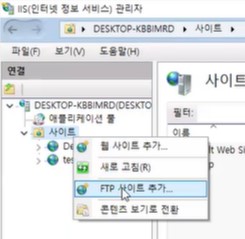

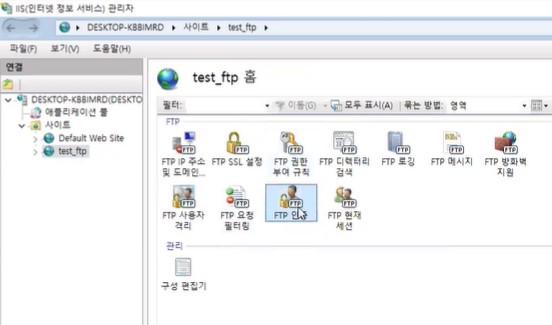

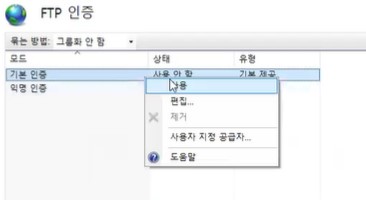

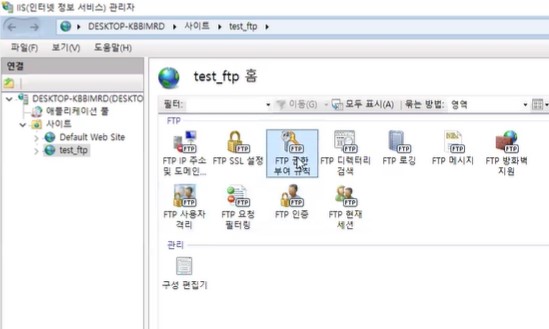

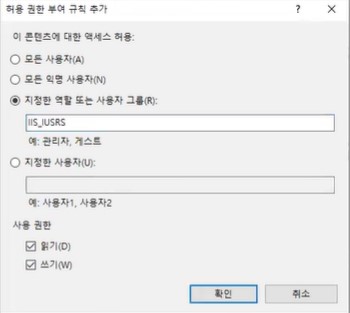

-IIS 설정 (FTP 서비스 생성)

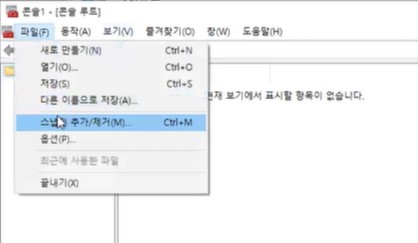

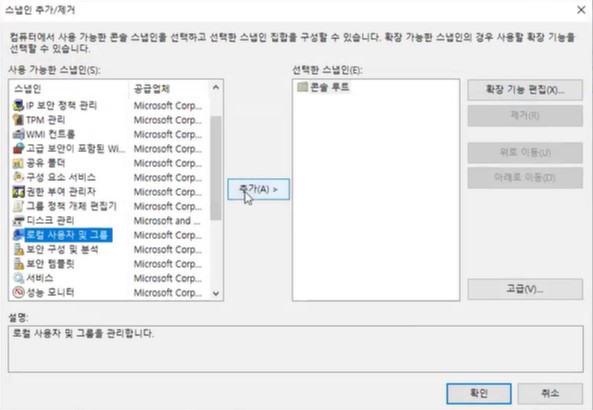

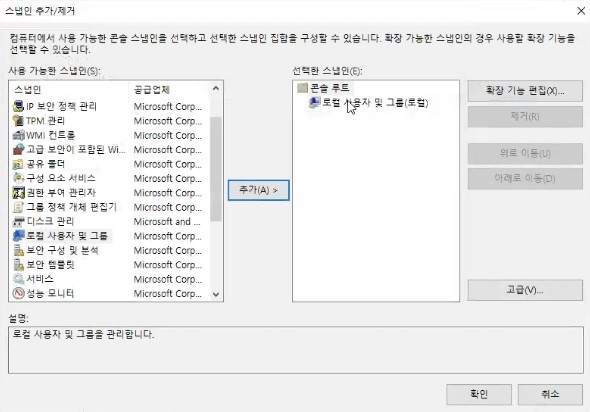

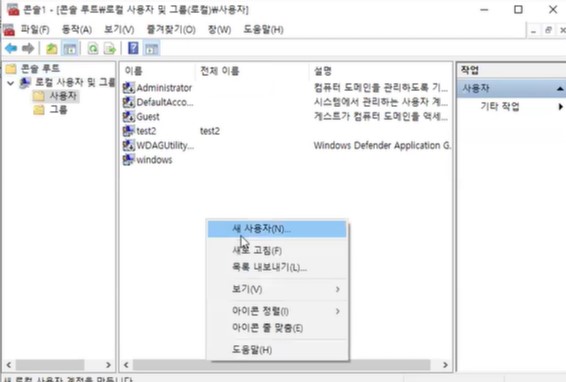

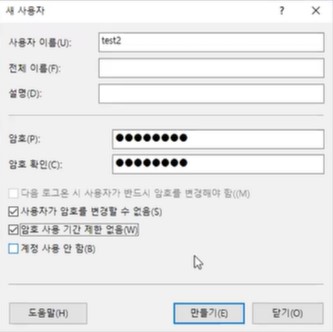

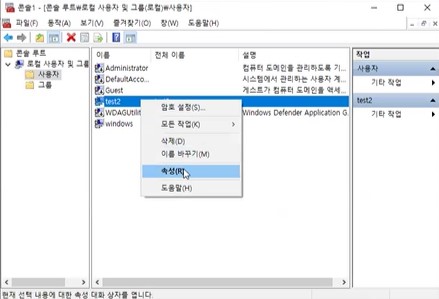

- mmc 설정 (FTP 서비스에 접속 가능한 계정 생성)

-IIS

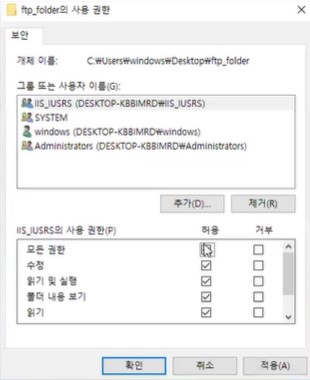

-IIS 폴더 설정

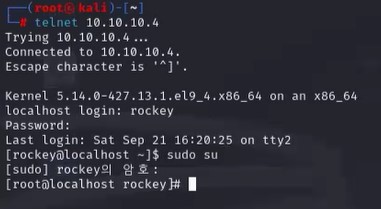

- 록키 리눅스 텔넷 서버 구축

dnf install telnet-server: 텔넷 서버 설치systemctl start telnet.socket: 텔넷 서비스 시작systemctl enable telnet.socket: 텔넷 서비스 상시 활성화systemctl status telnet.socket: 서비스 정상 작동 여부 확인sudo systemctl stop firewalld: 방화벽 비활성화

원격 접속 해보기

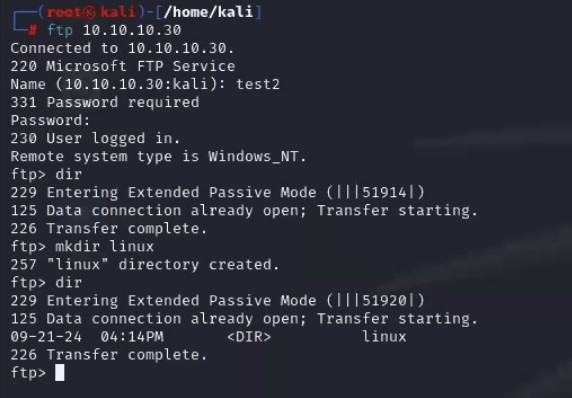

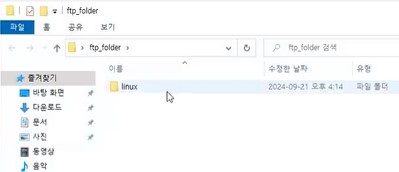

- 칼리에서 윈도우로 접속 (FTP)

- 칼리에서 록키 리눅스 접속 (telnet)

스니핑 공격 해보기

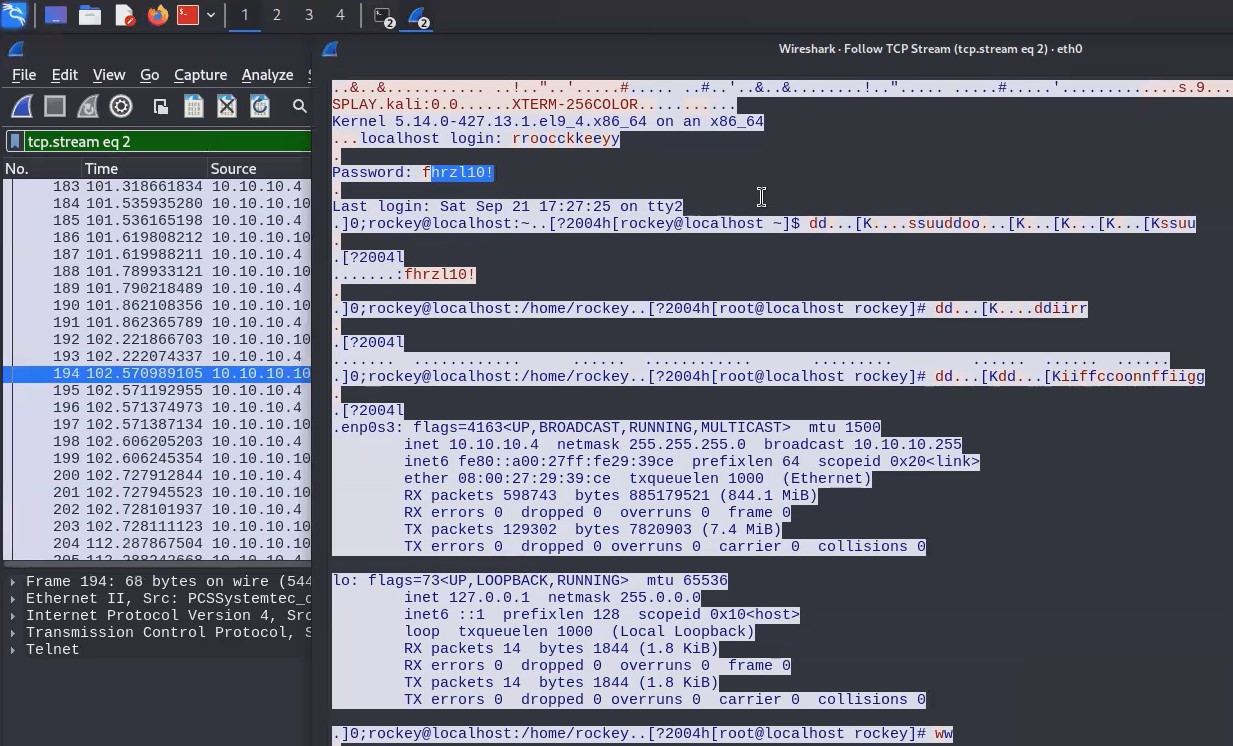

- 와이어샤크

- 칼리에서 와이어샤크 실행

- 칼리에서 록키 리눅스로 텔넷 접속

- 와이어샤크로 캡쳐한 패킷 분석

- 조각난 패킷을 조합해서 보기 위해 ‘tcp stream’을 이용해 분석함

- 패킷을 재조합하여 보면 아이디, 패스워드, 실행한 명령을 확인할 수 있음

* ‘tcpdump’로도 시도했으나 패킷 재조합 기능을 제공하지 않아 내용을 볼 수 없었음

- dniff (칼리 리눅스)

- 로그인 계정 정보만 추려 스니핑 가능

- ‘telnet’, ‘ftp’ 모두 계정 정보가 보임

- 백그라운드에서 실행하면 몰래 정보 탈취 가능

- 실행 후 텍스트 파일에 정보를 저장하며 모니터링 가능

- 스니핑 예방법

- 암호화 알고리즘 사용

ftp→sftp(보안 파일 전송)http→https(보안 웹 통신)

제 3자 간의 통신 스니핑 시도

- 스니핑 실습을 하며 프로미스큐어스 모드를 이용하면 같은 네트워크 내의 제 3자간 통신도 스니핑 할 수 있을 것 같아 시도해 보게 됨

- 수행 과정

- 칼리 리눅스 프로미스큐어스 모드 설정 후 와이어샤크로 캡처 실행

- 같은 네트워크 내의 제 3자 통신 수행 (‘윈도우’ -> ‘록키리눅스’ 텔넷 접속)

- 칼리리눅스에서 캡처한 패킷 확인

- 수행 결과

- 제 3자 간의 통신은 프로미스큐어스 모드로 스니핑이 불가하였음

- 이유

스위치의 동작 방식

- 스위치는 MAC 주소를 기반으로 패킷을 전달함

- 특정 MAC 주소로 향하는 패킷은 해당 MAC 주소를 가진 장치에만 전달되며, 다른 장치들은 해당 패킷을 받을 수 없음

프로미스큐어스 모드의 한계

- 프로미스큐어스 모드는 네트워크 인터페이스가 자신에게 온 패킷뿐만 아니라, 같은 네트워크에 브로드캐스트되거나 멀티캐스트된 패킷도 모두 수신하도록 설정하는 기능임

- 하지만 스위치는 브로드캐스트나 멀티캐스트 패킷을 제외한 유니캐스트 패킷은 특정 목적지 MAC 주소로만 전달함

- 따라서, 프로미스큐어스 모드를 설정해도 제3자 간 통신을 스니핑할 수 없음

- 해결 방안

ARP 스푸핑

- 공격자가 특정 IP 주소에 대한 MAC 주소를 자신으로 위장하여, 해당 IP 주소로 향하는 패킷을 가로채는 방법

- ARP 스푸핑을 통해 패킷이 공격자를 통해 전달될 때 패킷을 확인할 수 있음

네트워크 탭

- 네트워크 탭은 네트워크 케이블에 물리적으로 연결되어 모든 패킷을 복제하여 별도의 모니터링 포트로 전송하는 방법

포트 미러링

- 스위치에서 특정 포트로 들어오고 나가는 모든 패킷을 복제하여 별도의 모니터링 포트로 전송하는 기능

-결론

- 제3자 간 통신 스니핑은 네트워크 스위치의 동작 방식과 보안 설계 원칙 때문에 기본적으로 불가능함

- 그러나 스푸핑 공격을 통해 패킷 확인이 가능한 방법이나, 상대 서버로 침투하여 패킷을 캡처하는 방식으로 공격 시나리오를 구성할 수 있음