네트워크 보안 실습 3

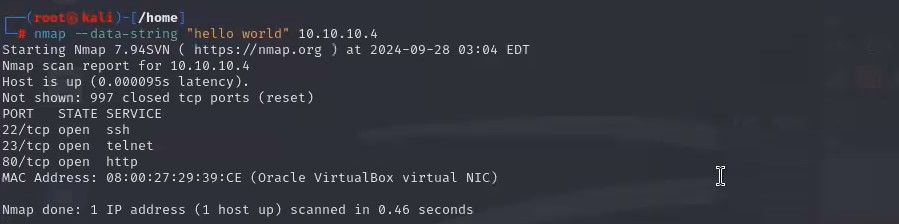

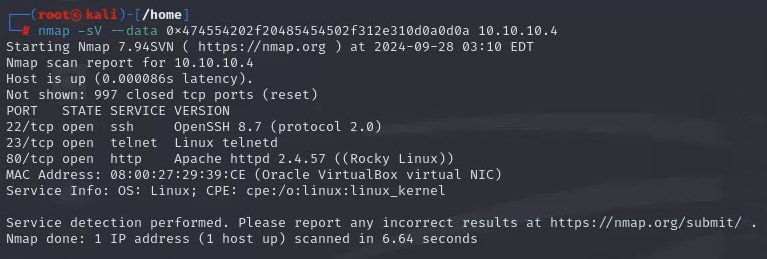

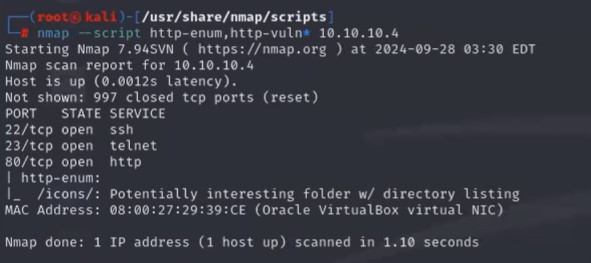

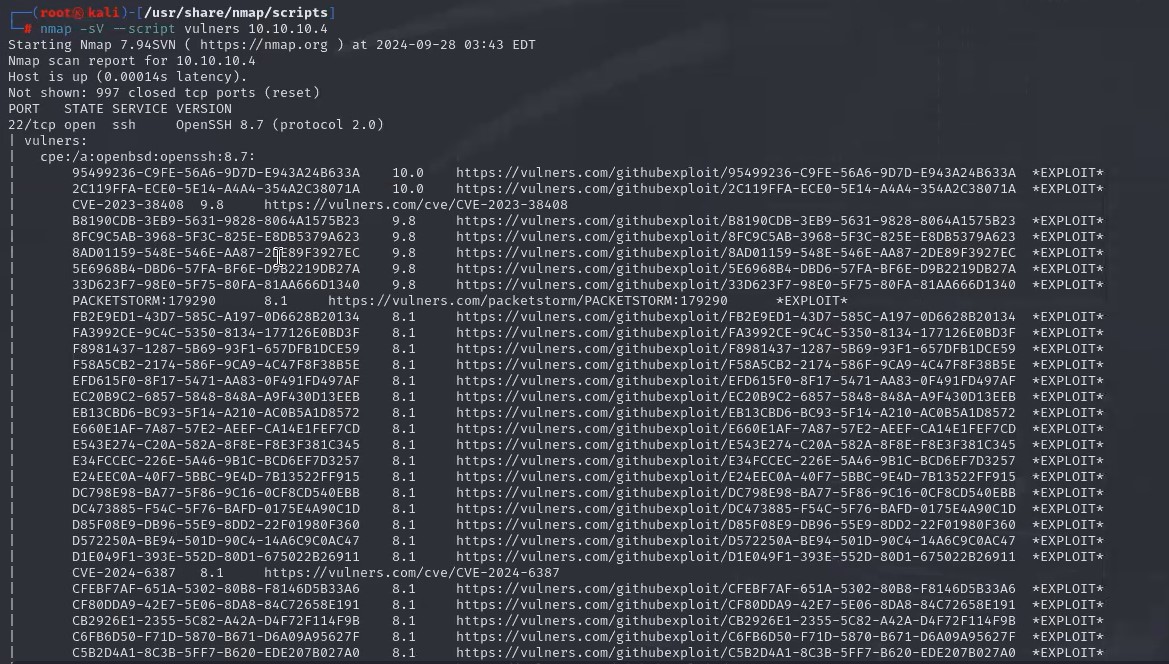

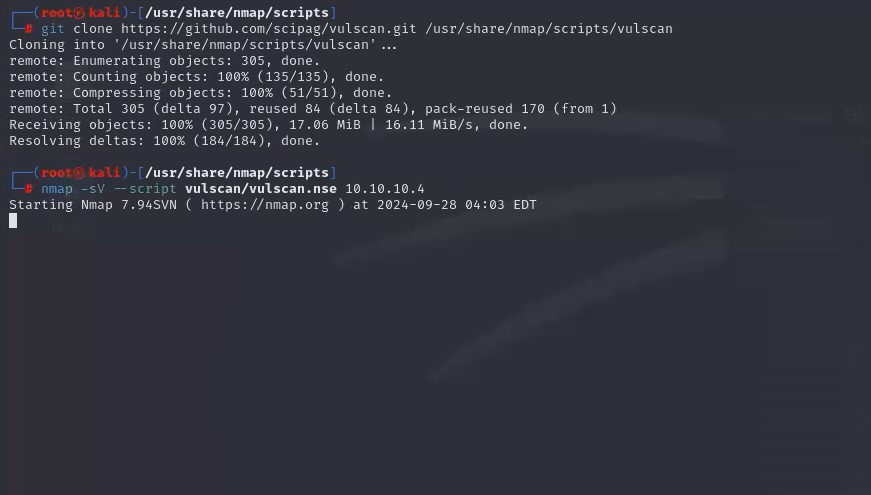

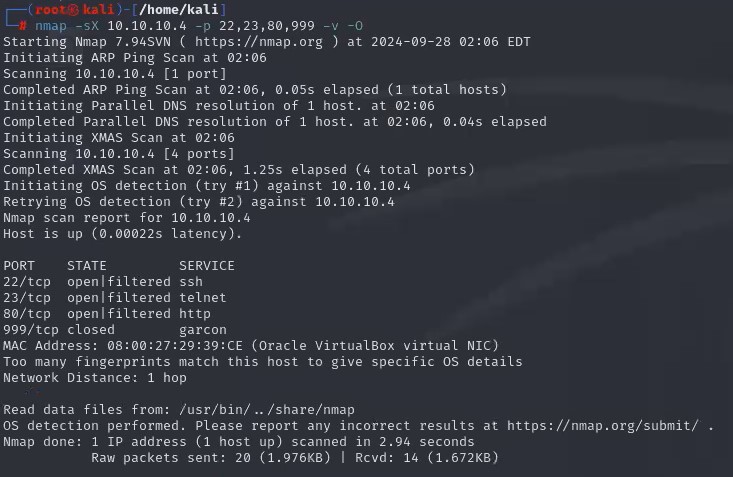

스캔

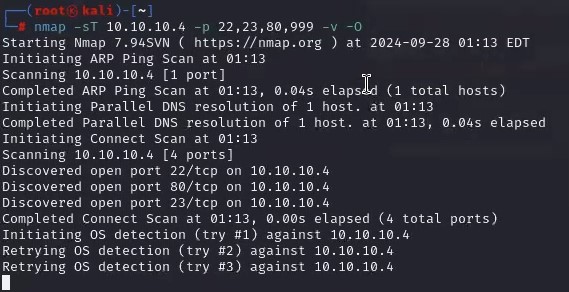

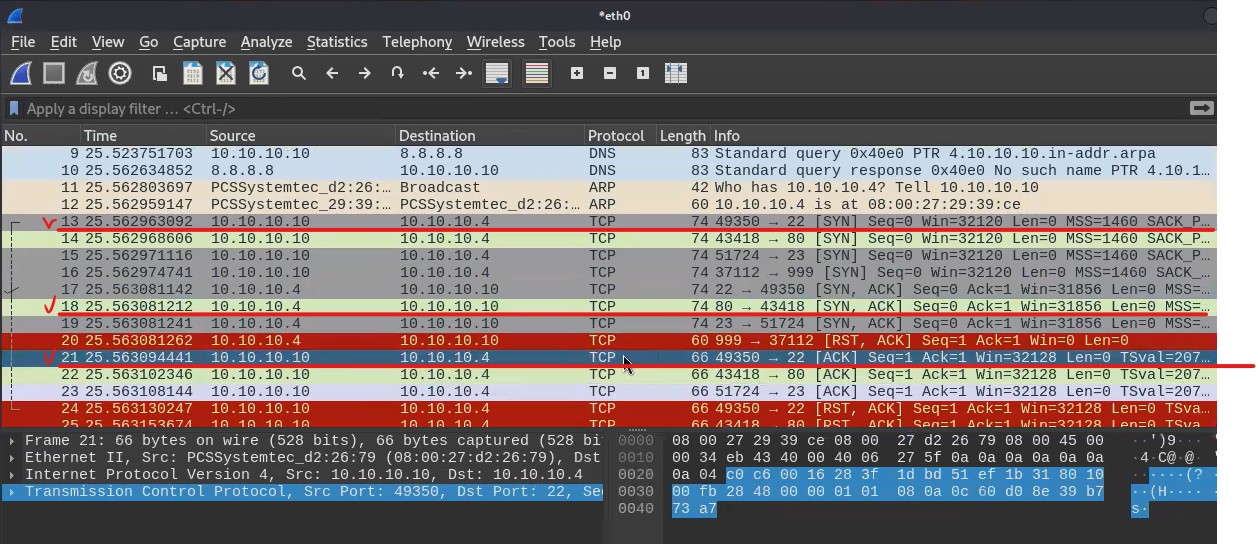

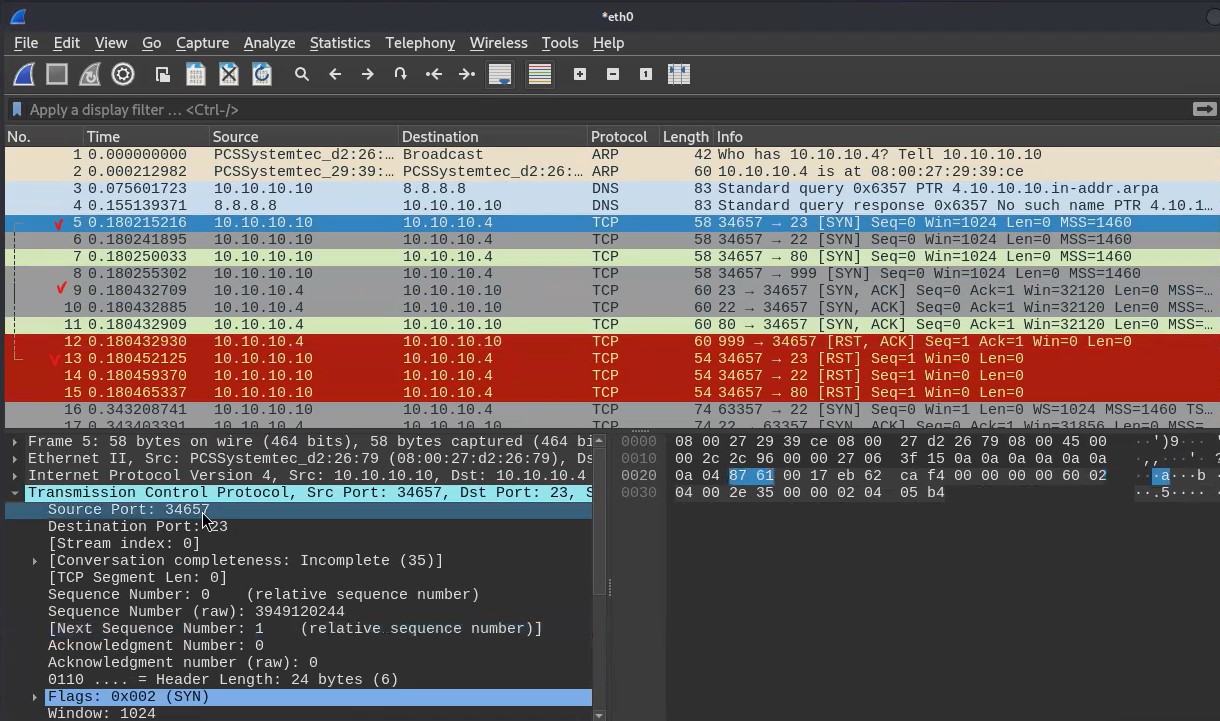

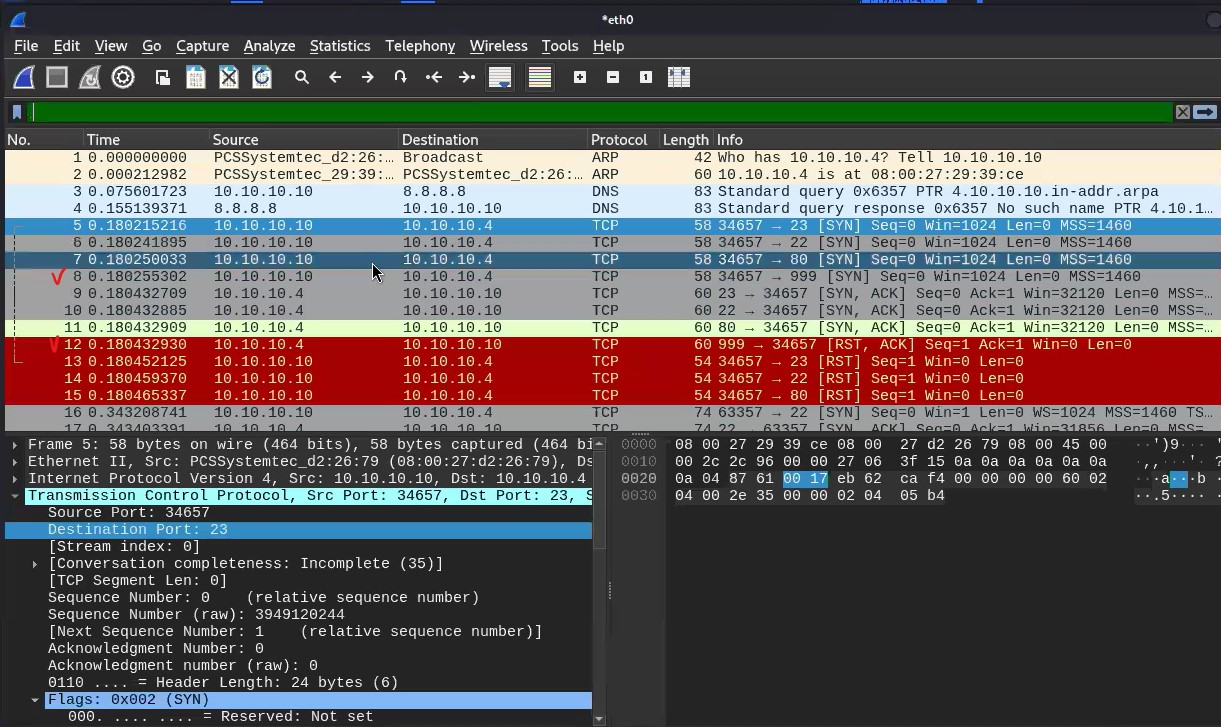

- TCP Open 스캔

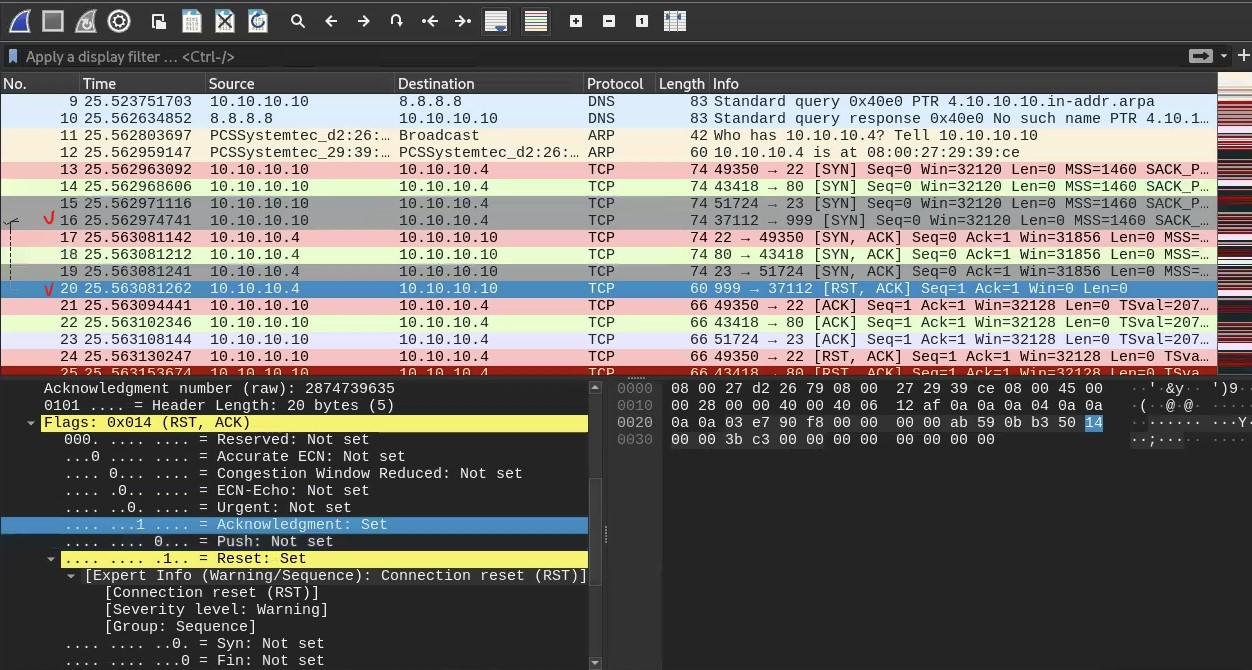

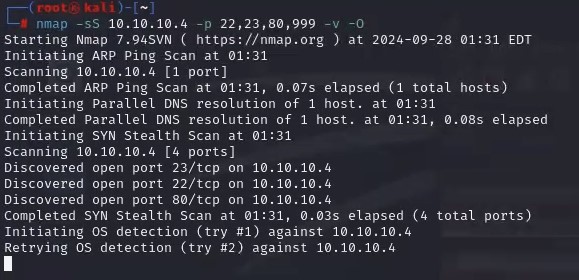

- TCP half Open 스캔

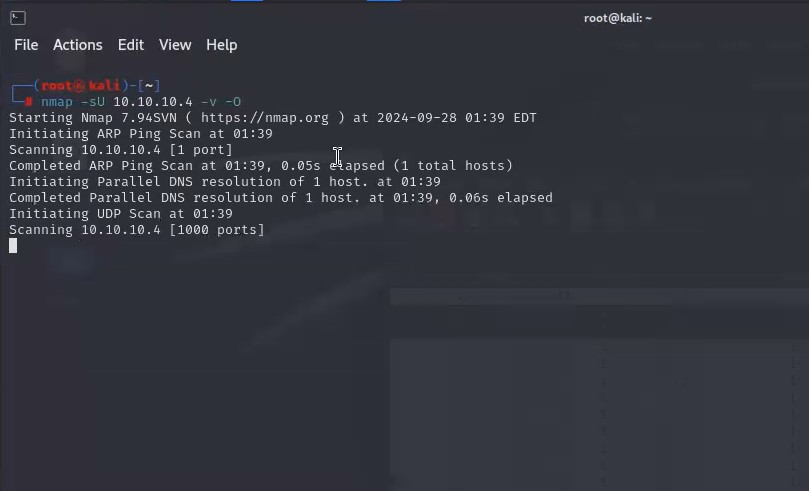

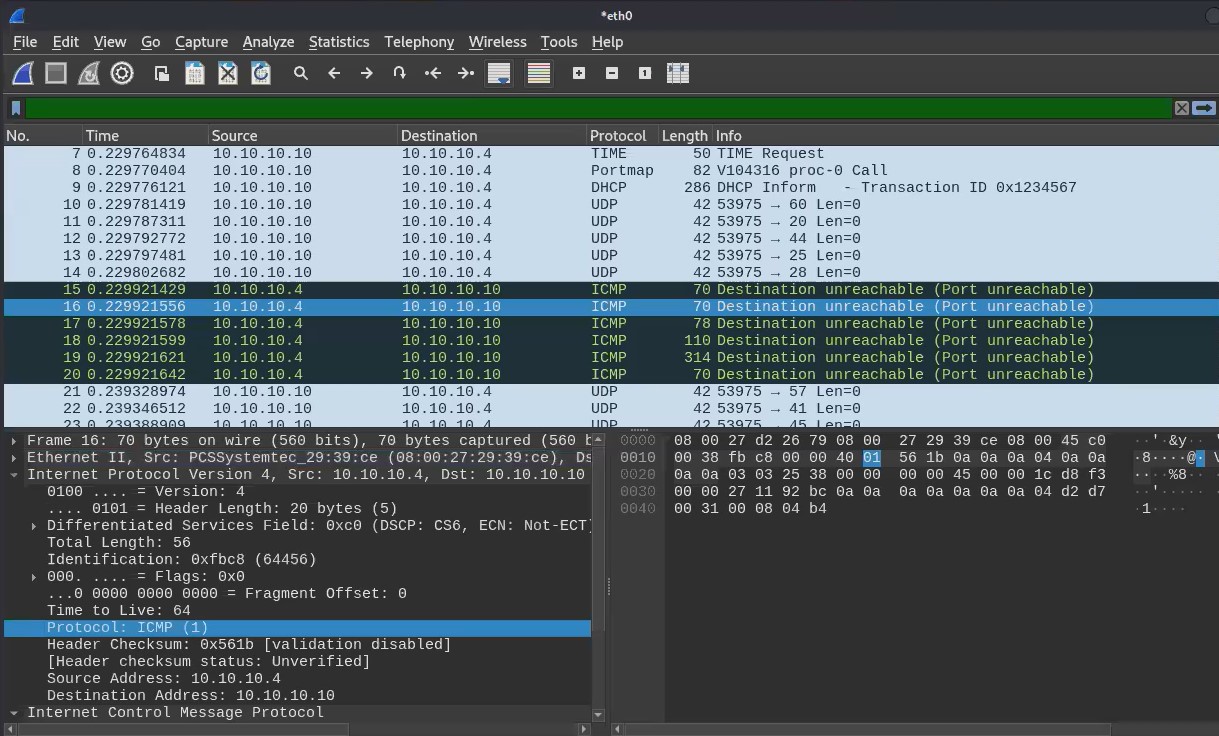

- UDP 스캔

- 열려있는 포트이면 응답없고 닫혀있는 포트는 ICMP 패킷을 보내줌

- 스텔스 스캔

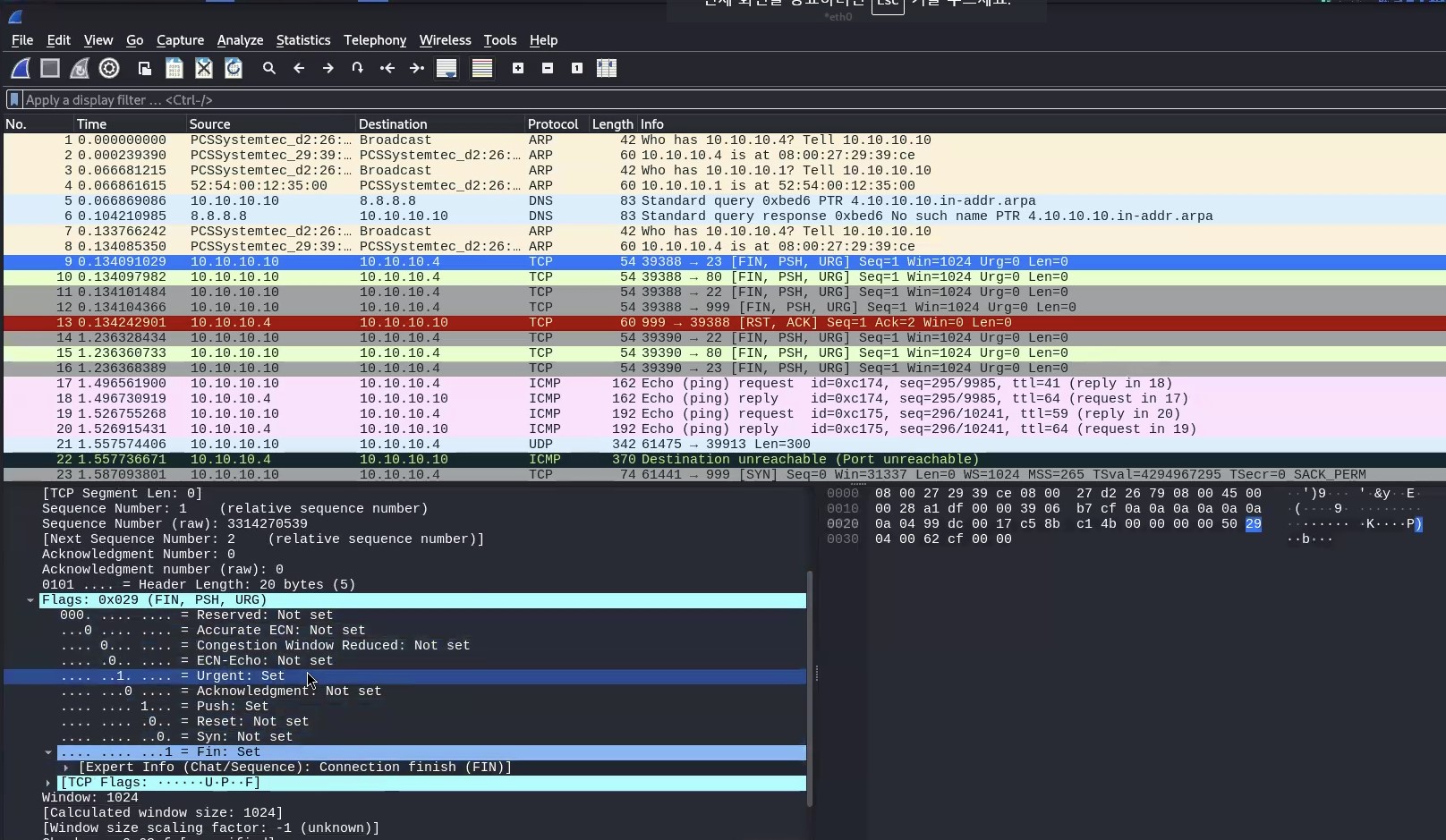

- XMAS 스캔

- FIN, PSH, URG 플래그를 모두 설정한 패킷을 전송

- 포트가 열려있는 경우 응답없음

- 포트가 닫혀있는 경우 rst 패킷 전달

- 플래그 값 확인해보면 FIN, PSH, URG 플래그가 설정되어있는것 확인 가능

패킷 조작 및 공격 방법

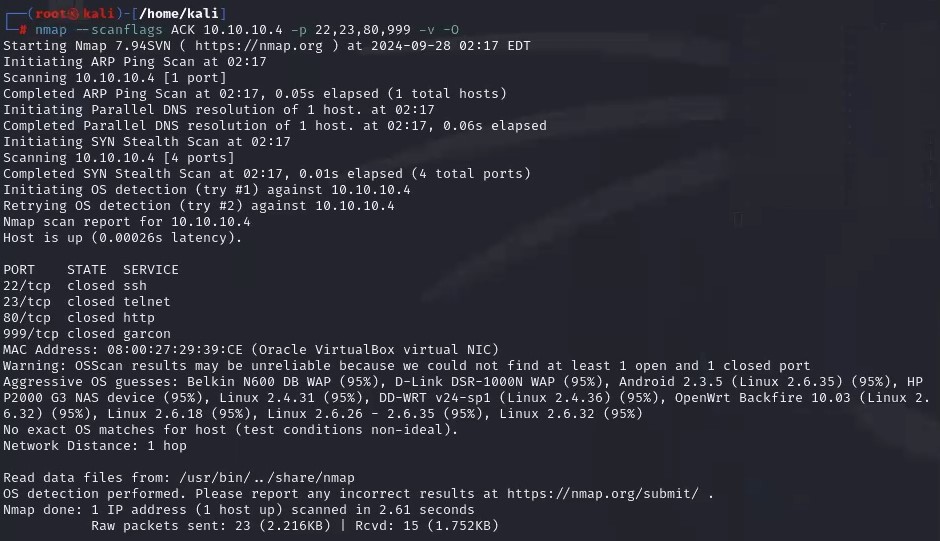

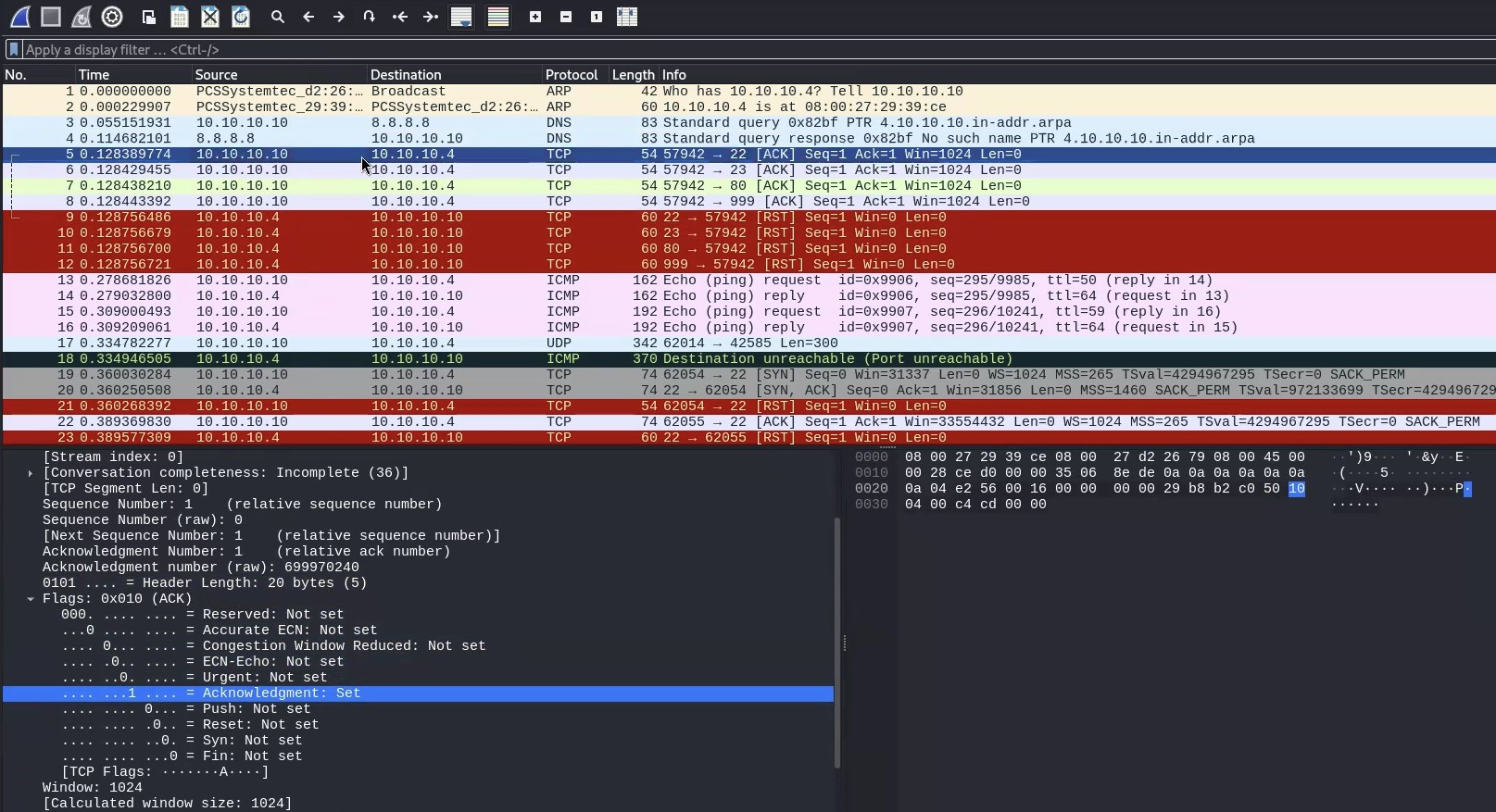

- 패킷의 플래그 값 조작

- ACK 플래그 값이 설정된 것 확인 가능

- 뜬금없이 응답 패킷을 보내는 상황이 됨

- 따라서 상대는 RST 패킷을 보냄

ACK으로만 보내면 상대편의 포트가 열려있는지 닫혀있는지 구분할 수 있는 로직이 없음. 따라서 다른 플래그와 조합해서 써야함.

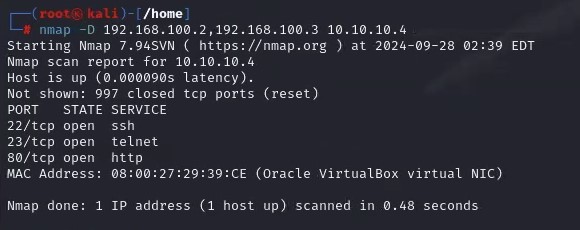

- 소스 IP 주소 변조

- RND:

옵션을 주면 지정한 수만큼 랜덤한 IP주소로 변조해서 전송 (자신의 IP주소도 포함)

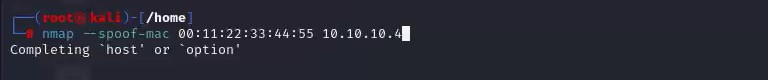

- 소스 MAC 주소 변조

- 랜덤 MAC 주소를 원한다면 MAC 주소 부분에 0을 적으면 됨