네트워크 보안 실습 5

Nessus 실습

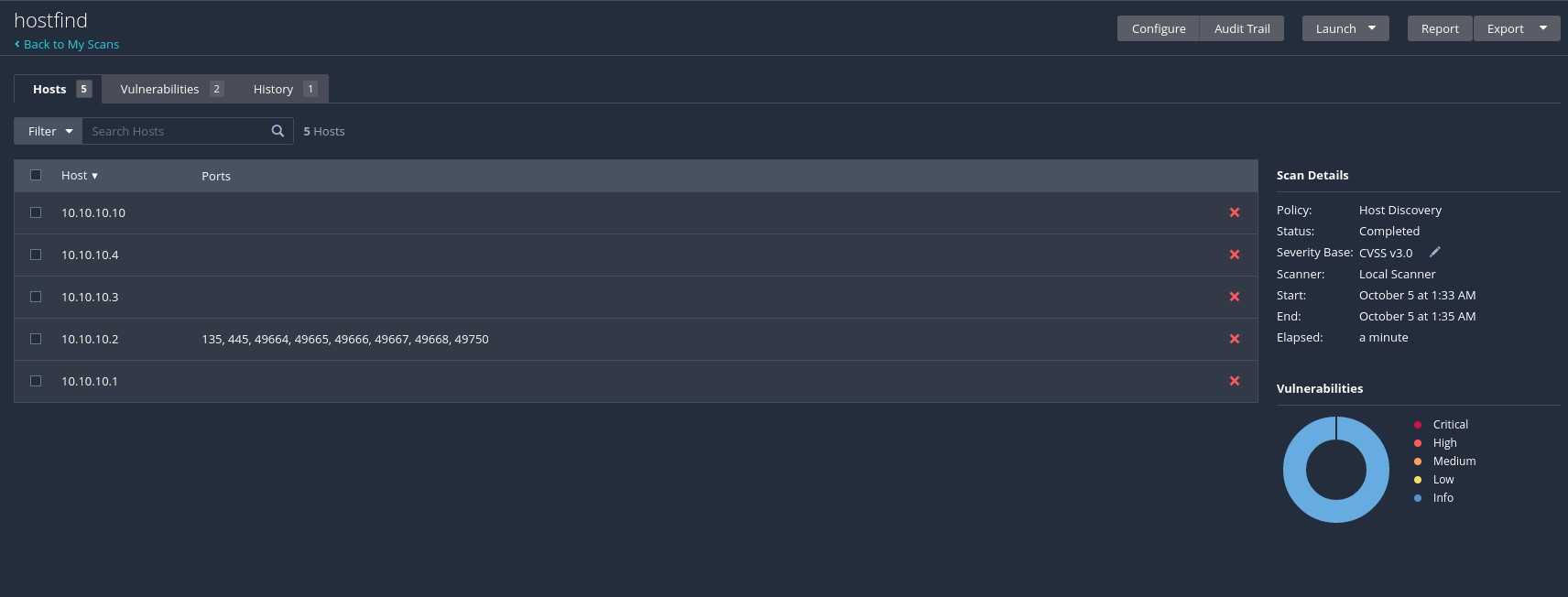

- Host Discovery

- 설명: 네트워크 상에서 활성화된 호스트를 찾아내는 스캔.

- 목적: 시스템의 가용성을 확인하고, 스캔 대상으로 삼을 호스트들을 식별.

- 주요 사용 기능: ICMP Ping, TCP SYN 스캔, ARP 스캔 등을 통해 네트워크 내의 장치를 탐지.

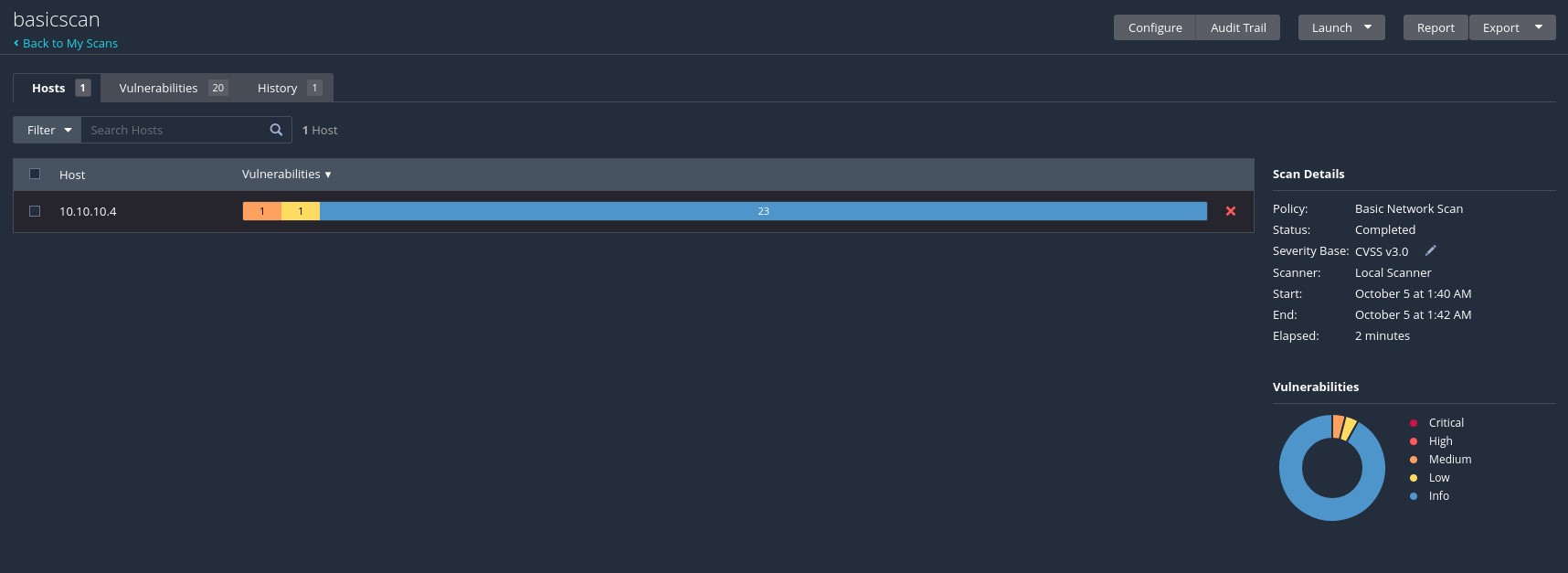

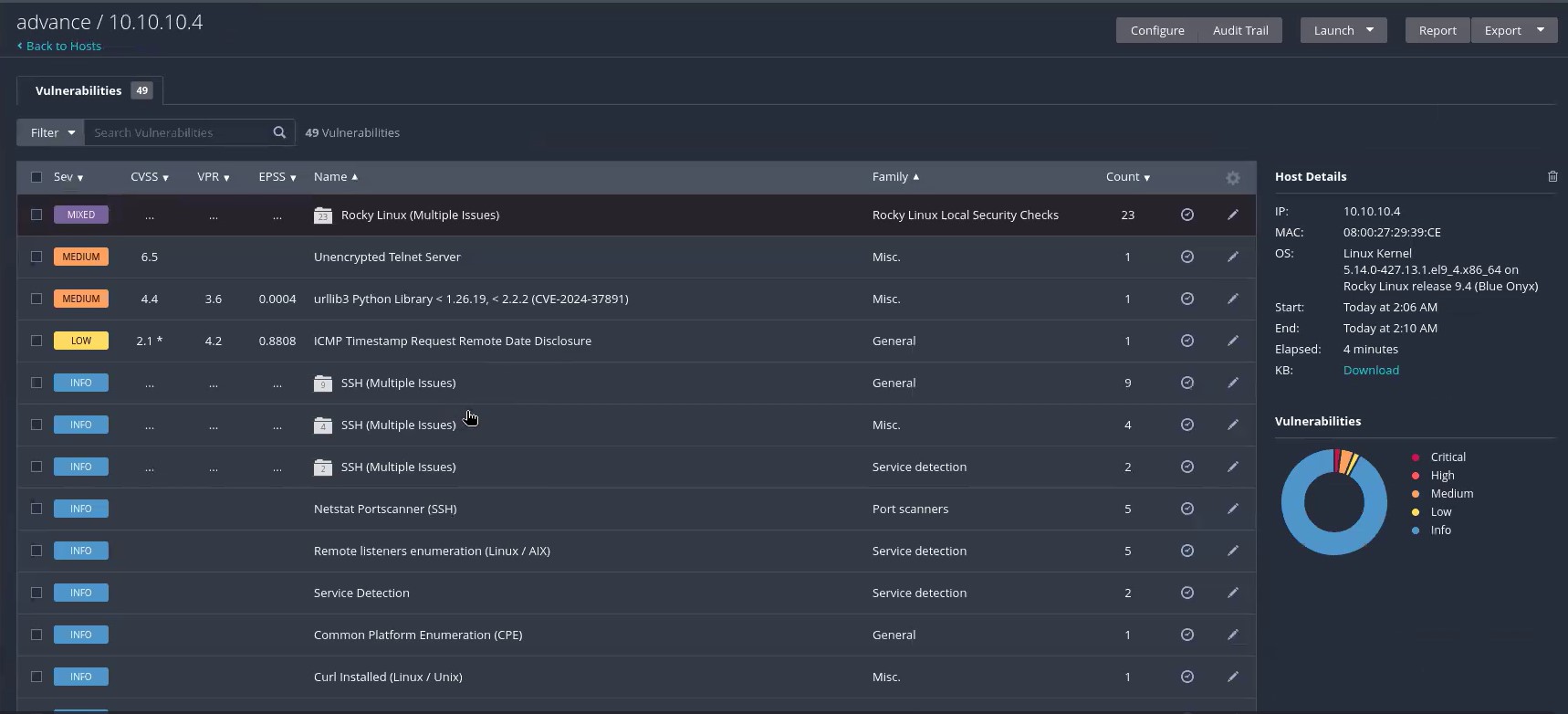

- Basic Network Scan

- 설명: 네트워크에서 운영 중인 호스트와 서비스의 기본적인 취약점을 검사.

- 목적: 시스템의 보안 상태를 전반적으로 점검하여 잠재적인 보안 취약점을 식별.

- 주요 사용 기능: 운영체제 및 애플리케이션의 취약점, 잘못된 설정, 패치 미적용 등의 문제를 확인.

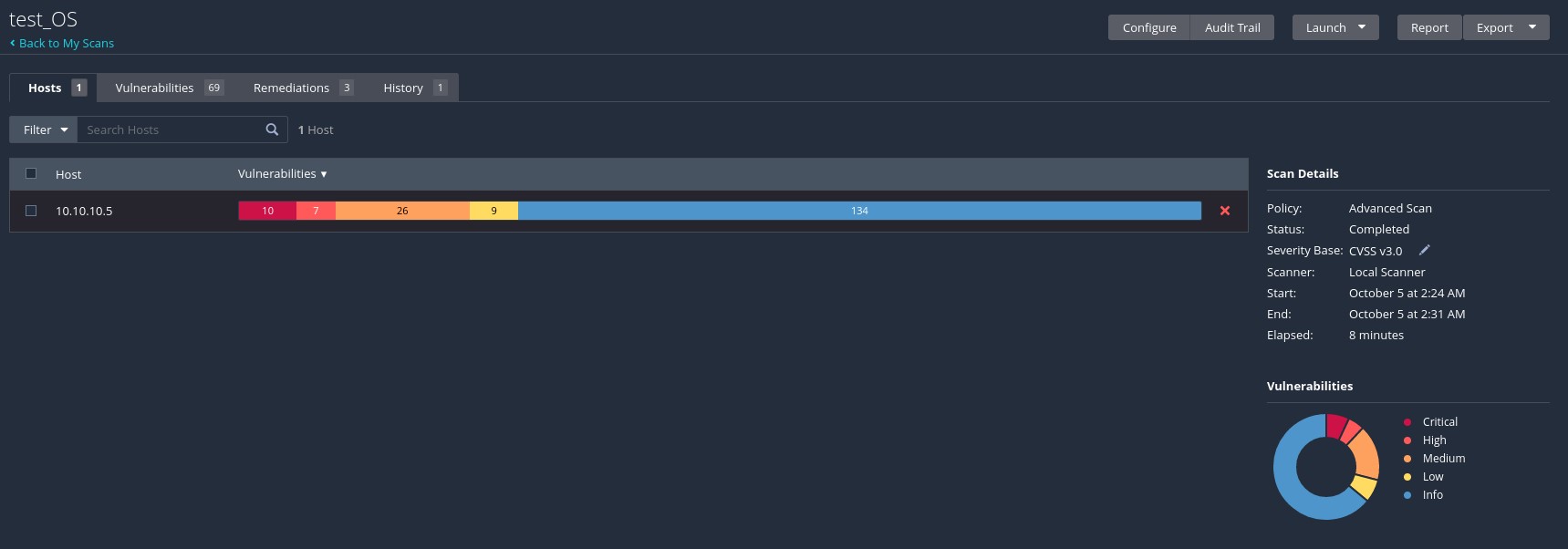

- Advanced Scan

- 설명: 특정 네트워크의 호스트와 서비스에 대해 심층적인 취약점 분석을 진행하는 스캔.

- 목적: 네트워크 상의 서비스와 애플리케이션에서 발생할 수 있는 고급 취약점들을 찾기 위해 상세한 분석 수행.

- 주요 사용 기능: 고급 설정을 통해 특정 서비스, 포트, 또는 취약점 그룹을 선택하고 세밀한 조정이 가능. 다양한 플러그인을 활용해 더욱 심층적인 취약점 분석이 가능하며, 비표준 포트에서 실행 중인 애플리케이션도 탐지 가능.

Nessus를 이용한 metasploitable 공격

- metasploitable 취약점 검사

- 취약점들을 이용해 공격

- UnrealIRCd Backdoor Detection

- VNC Server ‘password’ Password

- Bind Shell Backdoor Detection

iptales 사용

- 기본 명령어

- 규칙 초기화

- 명령어:

iptables -F

- 명령어:

- 규칙 확인

- 명령어:

iptables -L

- 명령어:

- 규칙 적용

- 명령어:

iptables-save

- 명령어:

- iptables 실습

- 여러개의 규칙이 있을때에는 제일 먼저 적용된 규칙을 우선으로 함

- 대역에 대한 규칙

- 명령어:

iptables -A INPUT -s 10.10.10.0/24 -j DROP - 설명: 10.10.10.0/24 대역에서 들어오는 트래픽을 차단

- 명령어:

- SSH 접근 규칙

- 명령어:

iptables -A INPUT -p tcp -s 10.10.10.7 --dport 22 -j ACCEPTiptables -A INPUT -p tcp --dport 22 -j DROP

- 설명: 10.10.10.7 IP 주소에서 SSH (포트 22)로의 접근을 허용하고, 다른 IP의 SSH 접근은 차단

- 명령어:

- 웹 접근 규칙

- 명령어:

iptables -A INPUT -p tcp --dport 80 -j ACCEPTiptables -P INPUT DROP

- 설명: 웹 서비스 (포트 80)로의 접근을 허용하고, 나머지 트래픽은 모두 차단

- 명령어:

- 플래그 값 규칙

SYN/ACK 플래그 규칙

- 명령어:

iptables -A INPUT -p tcp --dport 21 -m tcp --tcp-flags SYN,ACK SYN -j ACCEPT - 설명: FTP 서비스(포트 21)로 들어오는 SYN 플래그가 설정된 TCP 패킷을 허용

- 명령어:

FIN/PSH/URG 플래그 차단 규칙

- 명령어:

iptables -A INPUT -p tcp -m tcp --tcp-flags ALL FIN,PSH,URG -j DROP - 설명: 모든 TCP 플래그가 설정된 FIN, PSH, URG 플래그가 포함된 패킷을 차단

- 명령어:

플래그가 없는 패킷 차단 규칙

- 명령어:

iptables -A INPUT -p tcp -m tcp --tcp-flags ALL NONE -j DROP - 설명: TCP 플래그가 설정되지 않은 패킷을 차단

- 명령어:

- icmp 규칙

- ICMP Echo Request 차단

- 명령어:

iptables -A INPUT -p icmp --icmp-type echo-request -j DROP - 설명: ICMP Echo Request 패킷을 차단

- 명령어:

- ICMP Echo Request 빈도 제한

- 명령어:

iptables -A INPUT -p icmp --icmp-type echo-request -m limit --limit 5/minute -j ACCEPT - 설명: ICMP Echo Request 패킷을 분당 5회로 제한하여 특정 빈도 이상으로 들어오는 PING 요청을 허용하지 않도록 설정

- 명령어:

- 시나리오

- 당신은 회사 네트워크 관리자입니다. 회사 네트워크는 10.10.10.0/24 대역을 사용하고 있으며, 외부 네트워크와 연결되어 있고, 웹 서비스와 원격(ssh)서비스를 제공하고 있습니다. 10.10.10.10서버에서 웹 서비스(80 포트)와 SSH서비스 (22 포트)로의 접근을 허용하고, 그 외 모든 접근은 차단한다.

- iptables -A INPUT -p tcp -s 10.10.10.10 –dport 80 -j ACCEPT

- iptables -A INPUT -p tcp -s 10.10.10.10 –dport 22 -j ACCEPT

- iptablse -A INPUT -j DROP

- 웹 서비스가 느려지기 시작했다. 확인해보니, 80번 포트로 지속적인 icmp요청 패킷이 유입되고 있다. 10초에 5번이상 유입되는 icmp패킷을 차단하는 룰을 작성하여라.

- iptables -A INPUT -p icmp -s 10.10.10.10 -d 10.10.10.4 –dport 80 -m recent –set –name icmp_flood –resource

- 현재 당사의 서버에서 트래픽 상승이 발생되었다. 트래픽 분석 결과, 10.10.10.10 에서 10.10.10.4서버로 원격접속 시도가 지속적으로 발생되고 있다. (5초 이내에) 원격접속시도를 4번 이상 시도하는 경우에 차단하는 룰을 적용하라.

- iptables -A INPUT -s 10.10.10.10 -p tcp –syn -m connlimit –connlimit-above 4 -j REJECT –reject-with tcp-reset