네트워크 보안 실습 8

QR 코드 생성

- setoolkit 실행

- 1 > 8 > QR코드 생성할 URL 입력

- ~/.set/reports 에서 생성한 QR 코드 확인

- 시나리오

- 피싱사이트 생성

- 웹 서버형태로 구성하고 세션 값을 수신받을 웹 사이트를 하나 구성

- QR코드 준비 (피싱 사이트)

- 탈취한 세션 값을 해당 웹사이트에 적용

- pc와 다르게 모바일은 장기간 세션이 유지되기 때문에 모바일 기준임

* 공격 대상자가 의심할 수 있기 때문에 실제 접속하려한 사이트로 리다이렉트 해주어야 함

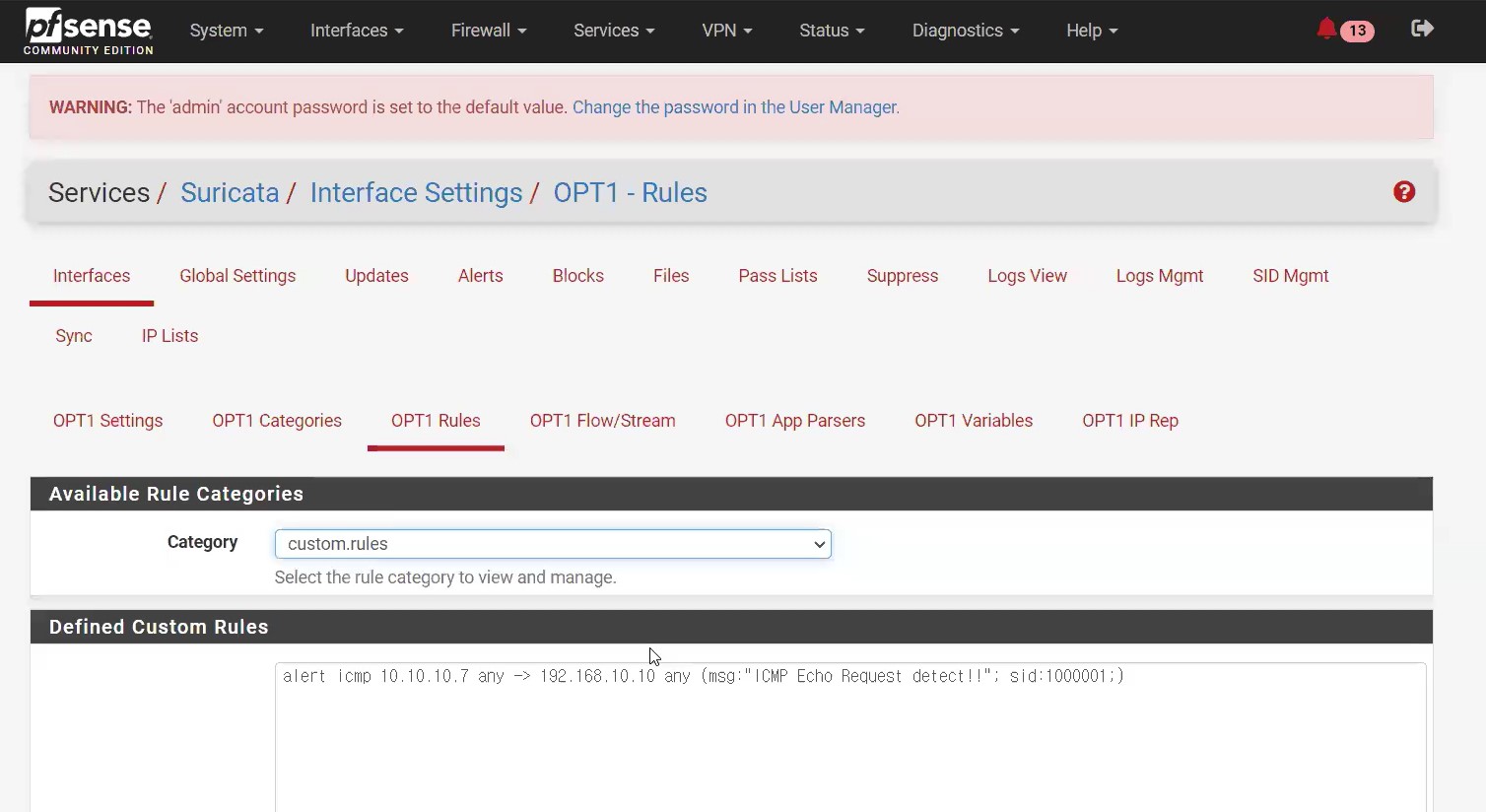

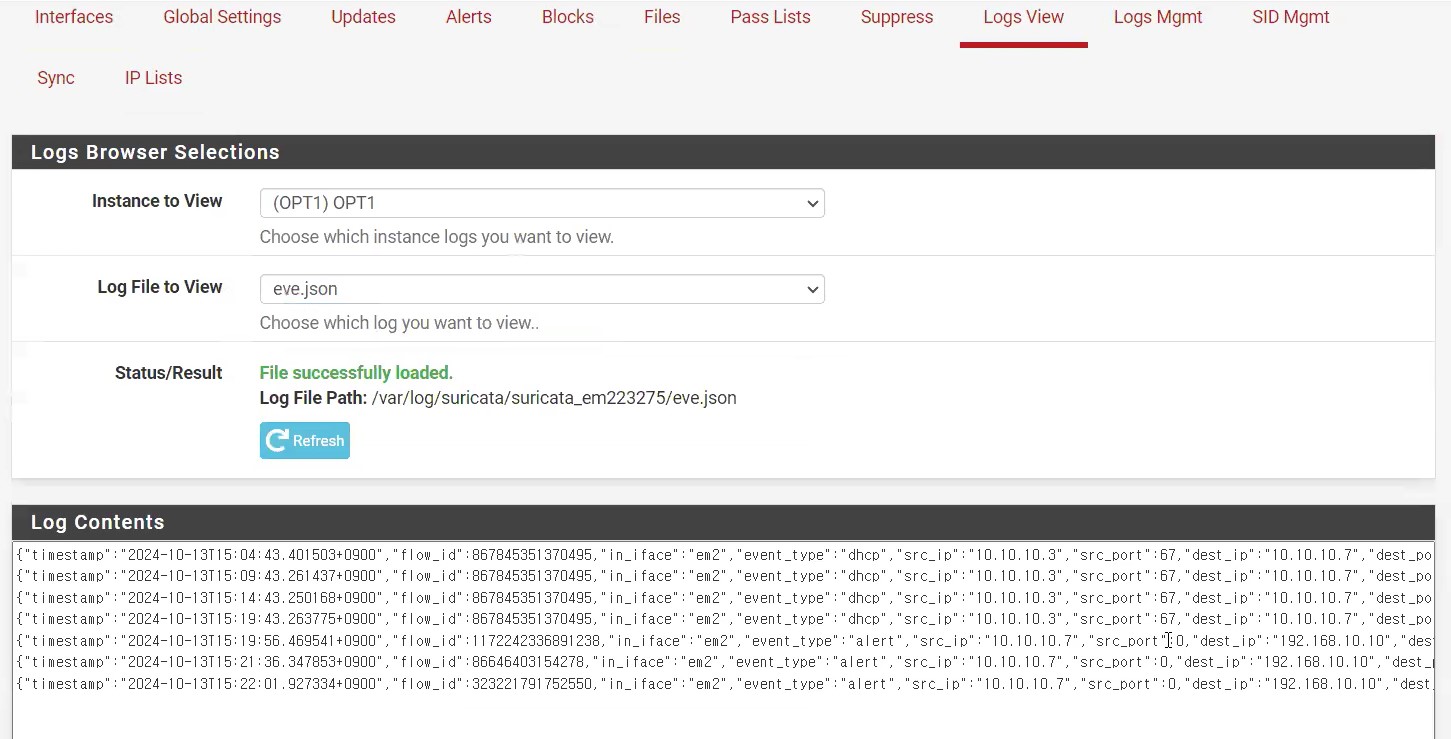

방화벽 Suricata 사용

- OPT1 Suricata 적용

- Suricata 인터페이스 세팅에서 OPT1 인터페이스 추가

- OPT1 커스텀 룰 생성

- 커스텀 룰

IPMP 요청을 받으면 탐지

1

alert icmp 10.10.10.7 any -> 192.168.10.10 any (msg:"ICMP Echo Request detect!!"; sid:1000001;)

UDP포트 중에서 53번 포트로 스캔할 때 탐지

1

ALERT UDP 10.10.10.7 ANY -> 192.168.10.10 53 (msg:"UDP Scan detect!"; sid:1000002;)

80번 포트로 syn스캔 수행 시 탐지

1

alert tcp 10.10.10.7 any -> 192.168.10.10 80 (flags:S; msg:"TCP Scan detect!"; sid:1000003;)

ICMP 패킷을 초당 3건이상 전송하면 탐지

1

alert icmp 10.10.10.10 any -> 10.10.10.6 any (msg:"Possible ping flood attack!"; threshold: type threshold, track by_src, count 1, seconds 1; sid:1000009;)

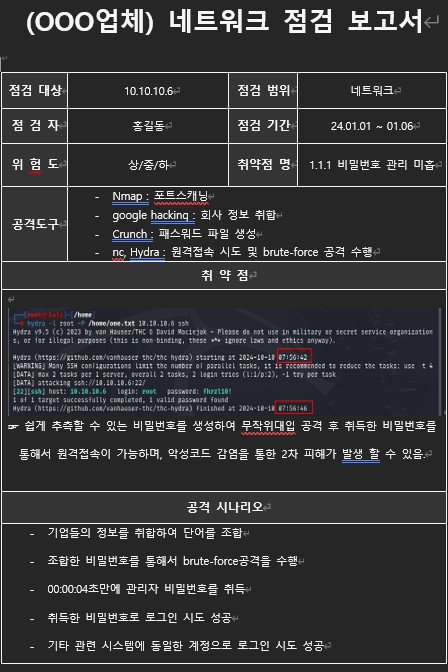

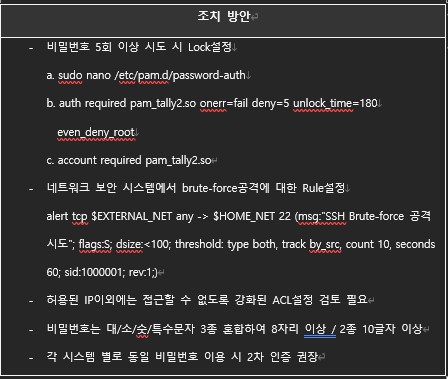

취약점 보고서 작성

- Metasploitable에 대한 보고서

- 스니핑

- 프로미스큐어스 모드 설정

- wireshark, tcpdump

- 스푸핑 (metasploitable과 록키가 연결 하려고 할 때)

- fping : 같은 네트워크 대역대의 활성화 된 호스트 주소 확인

- fragrouter : 패킷을 릴레이 시켜주는 도구 (포워딩)

- ettercap

- arpspoof

- 오픈된 웹 포트로 dos, ddos 요청하고 다운된다면 취약점

- hping3

- slowhttptest

- 무차별 대입 공격

- hydra (사전파일 임의로 생성)

- nessus