네트워크 보안 이론 3

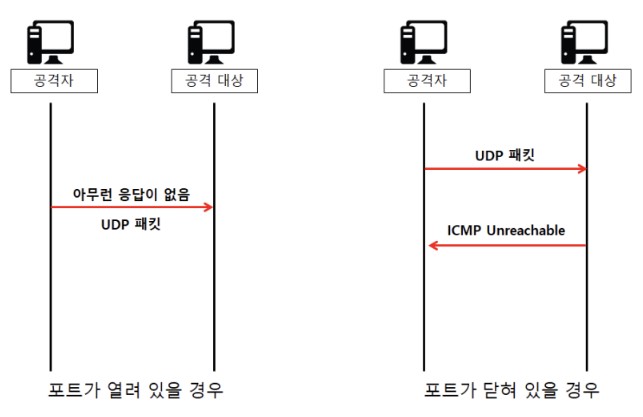

스캔의 종류

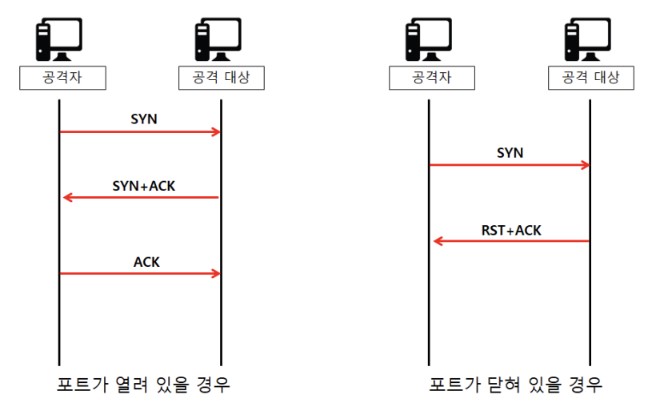

1. TCP Open 스캔

- 순서

2. 스텔스 스캔

- 로그 기록을 남기지 않음

- Flag 값 종류

SYN (Synchronize): 연결 설정 요청 플래그. 3-way handshake 과정의 첫 번째 단계에서 사용.ACK (Acknowledgement): 데이터 수신 확인. 연결 이후 거의 모든 패킷에 설정.FIN (Finish): 연결 종료 요청. 전송할 데이터가 없을 때 사용.NULL: 플래그 없이 전송.XMAS:FIN,PSH,URG플래그를 모두 설정한 패킷.RST (Reset): 연결 초기화 플래그.PSH (Push): 수신 측에게 즉시 데이터를 전달하도록 요청.URG (Urgent): 긴급 데이터 플래그.

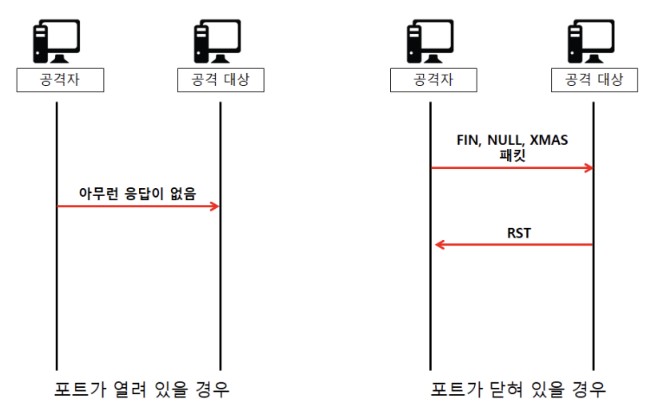

- 스텔스 스캔 종류

FIN,NULL,XMAS스캔

- 순서

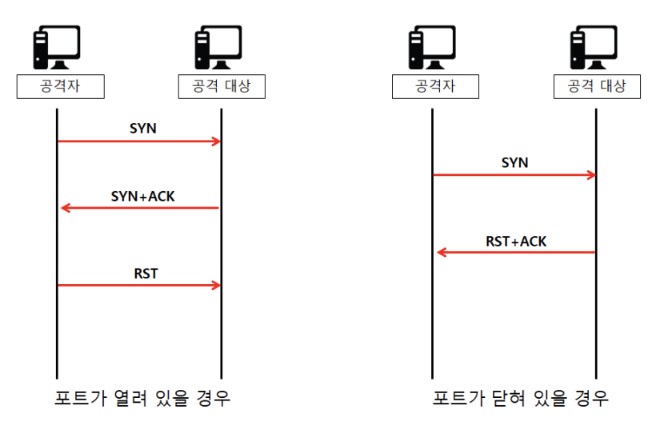

3. TCP Half Open 스캔

- TCP Open 스캔과 유사하지만 로그 기록을 남기지 않음