네트워크 보안 이론 5

Nessus 정의와 기능

- Nessus는 Tenable에서 개발한 강력한 취약점 스캐너로, 다양한 IT 자산(컴퓨터 시스템, 네트워크 장비, 웹 애플리케이션 등)의 보안 취약점을 찾아내는 데 사용됩니다.

- 주요 기능

- 취약점 스캔: 네트워크, 웹 애플리케이션, 악성코드 등 다양한 스캔 기법을 통해 취약점 발견.

- 취약점 평가: 취약점의 심각도를 평가하고 우선순위 지정.

- 보고서 생성: 스캔 결과를 다양한 형식(HTML, PDF, CSV)으로 보고서 생성.

- 규정 준수 검사: PCI DSS, HIPAA 등의 보안 규정 준수 여부 점검.

- 클라우드 환경 지원: AWS, Azure, GCP 등의 클라우드 환경에서 취약점 스캔.

- 특징

- 뛰어난 정확도: 오탐을 최소화한 높은 정확도.

- 폭넓은 커버리지: 다양한 운영체제, 애플리케이션, 장비에 대한 방대한 취약점 데이터베이스.

- 사용자 친화적 인터페이스: 직관적인 웹 인터페이스 제공.

- 유연한 스캔 설정: 다양한 스캔 옵션을 통해 맞춤형 스캔 가능.

- 지속적인 업데이트: 최신 취약점 정보를 꾸준히 업데이트.

- Nessus 활용 예시

- 기업: 네트워크 및 시스템의 정기적인 취약점 스캔을 통해 보안 정책 개선.

- 보안 전문가: 침투 테스트, 취약점 분석 등 보안 컨설팅 업무.

- 교육 기관: 학생들에게 취약점 분석 경험을 제공하기 위한 교육 도구.

- Nessus 에디션과 라이선스 정책

1. Nessus Essentials

- 무료 버전, 16개의 IP 주소까지 스캔 가능.

- 기본적인 취약점 스캔 제공, 고급 기능은 미지원.

2. Nessus Professional

- 유료 버전, 무제한 IP 주소 스캔 가능.

- 고급 스캔 기능과 규정 준수 검사 지원.

3. Nessus Manager

- 여러 대의 Nessus 스캐너를 중앙에서 관리할 수 있는 기능 제공.

4. Nessus Cloud

- 클라우드 기반 버전, 별도 설치 없이 웹 브라우저를 통해 사용 가능.

- Nessus 스캔 정책

기본 스캔 정책

- Basic Network Scan: 네트워크 장치와 기본 취약점을 빠르게 점검.

- Discovery Scan: 시스템의 포트, 서비스, 운영체제 정보를 탐색.

고급 스캔 정책

- Advanced Scan: 더 심층적인 스캔을 통해 다양한 취약점 탐지.

- Web Application Tests: 웹 애플리케이션의 취약점을 분석.

- Malware Scan: 시스템에 존재하는 악성코드를 탐지.

규정 준수 스캔 정책

- PCI DSS Compliance: 신용카드 결제 규정 준수 여부 점검.

- HIPAA Compliance: 의료 정보 보호 규정 준수 여부 점검.

사용자 정의 스캔 정책

- 사용자 필요에 맞게 직접 스캔 정책을 만들거나 수정 가능.

기본 용어

- NAT (Network Address Translation)

- 정의: 사설 IP 주소와 공인 IP 주소를 매핑하여 가상 사설 네트워크를 지원하는 기술로, 외부 네트워크에서 내부 IP 주소를 숨김.

- Static NAT: [내부 IP:외부 IP] 1:1 매핑.

- Dynamic NAT: [내부 IP:외부 IP] N:M 매핑.

- PAT (Port Address Translation): 하나의 외부 IP 주소를 다수의 내부 IP 주소가 포트 번호로 구분하여 사용.

- Policy NAT: ACL을 이용하여 출발지와 목적지에 따라 주소를 변환.

- 내부망 / 외부망

- 내부망: 인터넷 통신이 불가능한 네트워크.

- 외부망: 인터넷 통신이 가능한 네트워크.

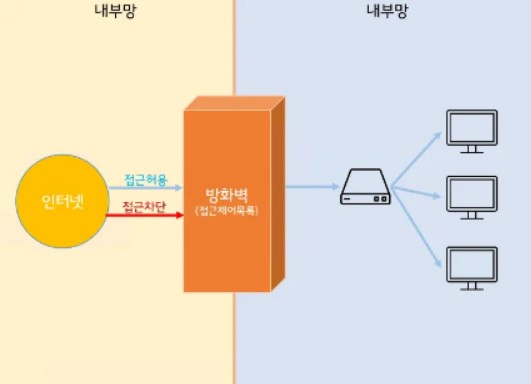

- 인바운드 / 아웃바운드 정책

- 인바운드 정책 (Inbound Policy)

- 정의: 외부 네트워크에서 내부 네트워크로 들어오는 트래픽을 제어하는 규칙.

- 목적: 외부 침입자로부터 내부 네트워크 보호.

- 특징: 허용된 IP 주소, 포트, 프로토콜만 접근을 허용하고 불필요한 포트를 차단하여 외부 공격을 방어.

- 예시:

- 웹 서버는 외부에서 HTTP(80번 포트) 및 HTTPS(443번 포트) 접근을 허용하여 웹 페이지 접속을 가능하게 함.

- 메일 서버는 외부에서 SMTP(25번 포트) 접근을 허용하여 메일 수신을 가능하게 함.

- 아웃바운드 정책 (Outbound Policy)

- 정의: 내부 네트워크에서 외부 네트워크로 나가는 트래픽을 제어하는 규칙.

- 목적: 내부 시스템에서 외부로 유출될 수 있는 중요한 정보를 보호하고 악성코드 감염을 예방.

- 예시:

- 특정 웹사이트, IP 주소, 포트, 프로토콜로의 접근을 제한.

- 내부 정보 유출 시도를 탐지하고 차단.

- 회사 내부 네트워크에서 외부의 특정 게임 사이트 접속을 차단.

- 중요한 데이터가 저장된 서버에서 외부로의 데이터 전송을 제한.

방화벽 종류

- 패킷 필터링 (Packet Filtering)

- 1세대 방화벽

- 동작구간: 네트워크 계층, 전송 계층 (OSI Layer 3, 4)

- 특징:

- IP 주소, 포트 번호 등을 기반으로 패킷을 검사하고 허용/차단.

- 내부망과 외부망 사이(DMZ)에 위치하여 특정 트래픽을 단순하게 허용/차단.

- 패킷 헤더 정보를 조사하여 발신지와 수신지 주소, 포트에 대한 접속 여부를 결정.

- 낮은 레이어에서 동작하기 때문에 속도가 빠르고, 기존 애플리케이션과 연동이 용이.

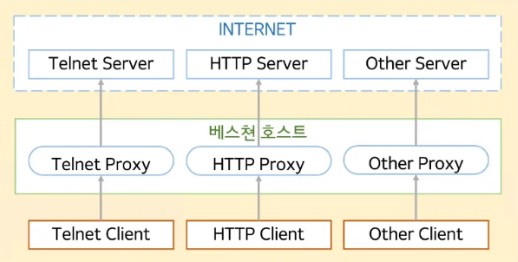

- 프록시 방화벽 (Proxy Firewall)

- 2세대 방화벽

- 동작구간: OSI Layer 7 (어플리케이션 계층)

- 특징:

- 클라이언트와 외부 네트워크 사이에서 중개 역할을 하며 이상 없는 패킷만 목적지로 전달.

- 패킷 필터링보다 높은 수준의 보호를 제공.

- 패킷 정보를 어플리케이션 계층까지 조사하여 보안 강화.

- 응용 게이트웨이 방식 (Application Gateway)

- 동작구간: OSI Layer 7 (어플리케이션 계층)

- 특징:

- 외부망과 내부망을 완벽하게 분리.

- 내부 IP 주소를 숨길 수 있어 보안 강화.

- 데이터 제어와 높은 수준의 로깅 및 감사 기능을 제공.

- 어플리케이션 분석까지 가능.

- 서킷 게이트웨이 방식 (Circuit Gateway)

- 동작구간: OSI Layer 5 (세션 계층) ~ 7 (어플리케이션 계층)

- 특징:

- 공용 프록시가 존재하며, 네트워크 세션을 보호.

- 상태 기반 조사 방식 (Stateful Inspection)

- 3세대 방화벽

- 특징:

- 패킷 필터링과 어플리케이션 게이트웨이 방식을 결합하여 더 강력한 보안을 제공.

- 전송 상태, 연결 상태, 다른 애플리케이션과의 관계를 검사하여 보호.

- 네트워크 계층에서 패킷을 처리하며 프로토콜 상태 정보를 동적으로 유지 및 대응.

- 통신의 모든 단계(연결 시작부터 종료까지)를 모니터링하고, 규칙 기반 필터링을 수행.

- 모든 통신 레이어에서 동작하여 다양한 채널을 추적 가능.

방화벽 구성 방식

- 스크리닝 라우터 (Screening Router)

- 망과 망 사이에 라우터를 설치하고, ACL(Access Control List)을 구성하여 트래픽을 제어.

- 응용 프로그램 환경 변화와 무관하게 동작하며, 투명한 구성이 가능.

- 라우터에 부하가 걸릴 수 있음.

- 주로 방화벽 설치가 어려운 중소기업에서 많이 사용.

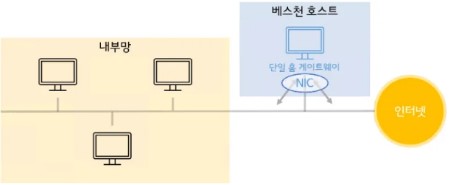

- 베스천 호스트 (Bastion Host) / 싱글 홈드 게이트웨이 (Single Homed Gateway)

- OSI Layer 7에서 동작.

- 방어 기능을 가진 호스트 시스템으로, 인증, 모니터링, 로깅 등의 기능 제공.

- 단점: 베스천 호스트가 공격을 당하면 내부 네트워크 자원 보호가 불가능.

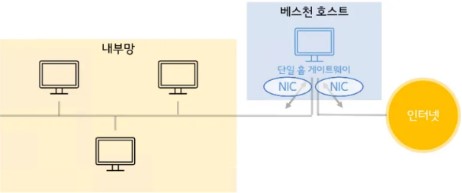

- 듀얼 홈드 게이트웨이 (Dual Homed Gateway)

- 두 개의 네트워크 인터페이스를 가진 베스천 호스트로 구성.

- 논리적인 구분뿐 아니라 물리적으로도 구분되어 보안이 더 강화됨.

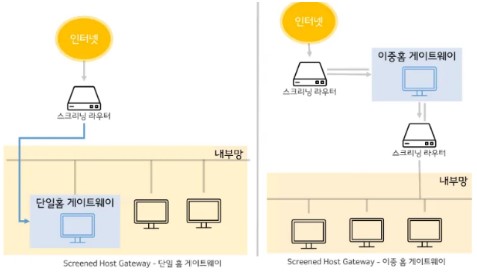

- 스크린드 호스트 게이트웨이 (Screened Host Gateway)

- 스크리닝 라우터와 베스천 호스트를 결합한 구성.

- Layer 3, 4에서 스크리닝 라우터가 1차 필터링을 수행.

- Layer 7에서 베스천 호스트가 추가 방어를 제공.

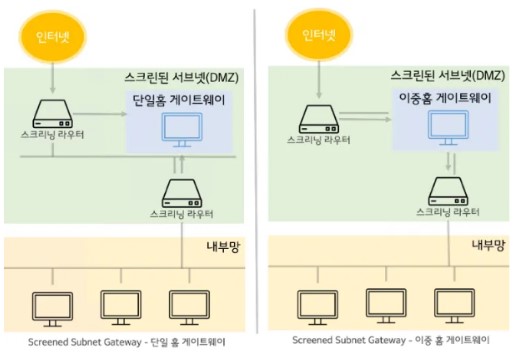

- 스크린드 서브넷 게이트웨이 (Screened Subnet Gateway)

- 스크리닝 라우터 2개 사이에 서브넷(DMZ)을 구성.

- 구성 예시: 스크리닝 라우터 -> 베스천 호스트 서브넷 -> 스크리닝 라우터 -> 내부망.

- 가장 안전한 방식이며, 비용이 많이 들고 속도가 느림.

방화벽의 구현 방식

1. 하드웨어 방화벽

- 정의: 전용 하드웨어 장비로 구현된 방화벽.

- 특징: 성능이 우수하고, 높은 보안성을 제공하지만, 고가의 장비.

- 장점: 네트워크 전체에 걸쳐 강력한 보호 기능 제공.

- 단점: 비용이 높고 설정 및 관리가 복잡할 수 있음.

- 사용 환경: 대규모 네트워크, 기업 환경에서 사용.

2. 소프트웨어 방화벽

- 정의: 운영체제나 애플리케이션에 내장된 방화벽.

- 특징: 하드웨어 방화벽보다 저렴하며 관리가 용이.

- 장점: 쉽게 설치하고 업데이트 가능, 비용 효율적.

- 단점: 하드웨어 방화벽에 비해 성능 및 보안성이 낮음.

- 사용 환경: 소규모 네트워크, 개인 사용자 환경에 적합.

3. 개인 방화벽

- 정의: 개별 PC에 설치하여 사용하는 방화벽.

- 특징: 사용자가 직접 자신의 컴퓨터를 보호할 수 있는 방화벽.

- 장점: 개인정보 보호, 악성코드 및 해킹 시도 차단.

- 단점: 네트워크 전반을 보호하지는 않으며, 개별적으로 관리해야 함.

- 사용 환경: 개인 사용자, 소규모 네트워크 환경.

4. 차세대 방화벽 (NGFW, Next-Generation Firewall)

- 정의: 애플리케이션 제어, 침입 방지(IPS), 사용자 인증 등의 다양한 기능을 통합한 방화벽.

- 특징: 고급 보안 기능을 통해 애플리케이션 및 사용자별 트래픽을 분석하고 제어.

- 장점: 전통적인 방화벽보다 높은 보안성과 다양한 보안 기능 통합 제공.

- 단점: 비용이 높으며 복잡한 설정이 필요할 수 있음.

- 사용 환경: 중대형 기업, 고급 보안 요구사항이 있는 환경에서 사용.