시스템 보안 이론 2

Metasploit

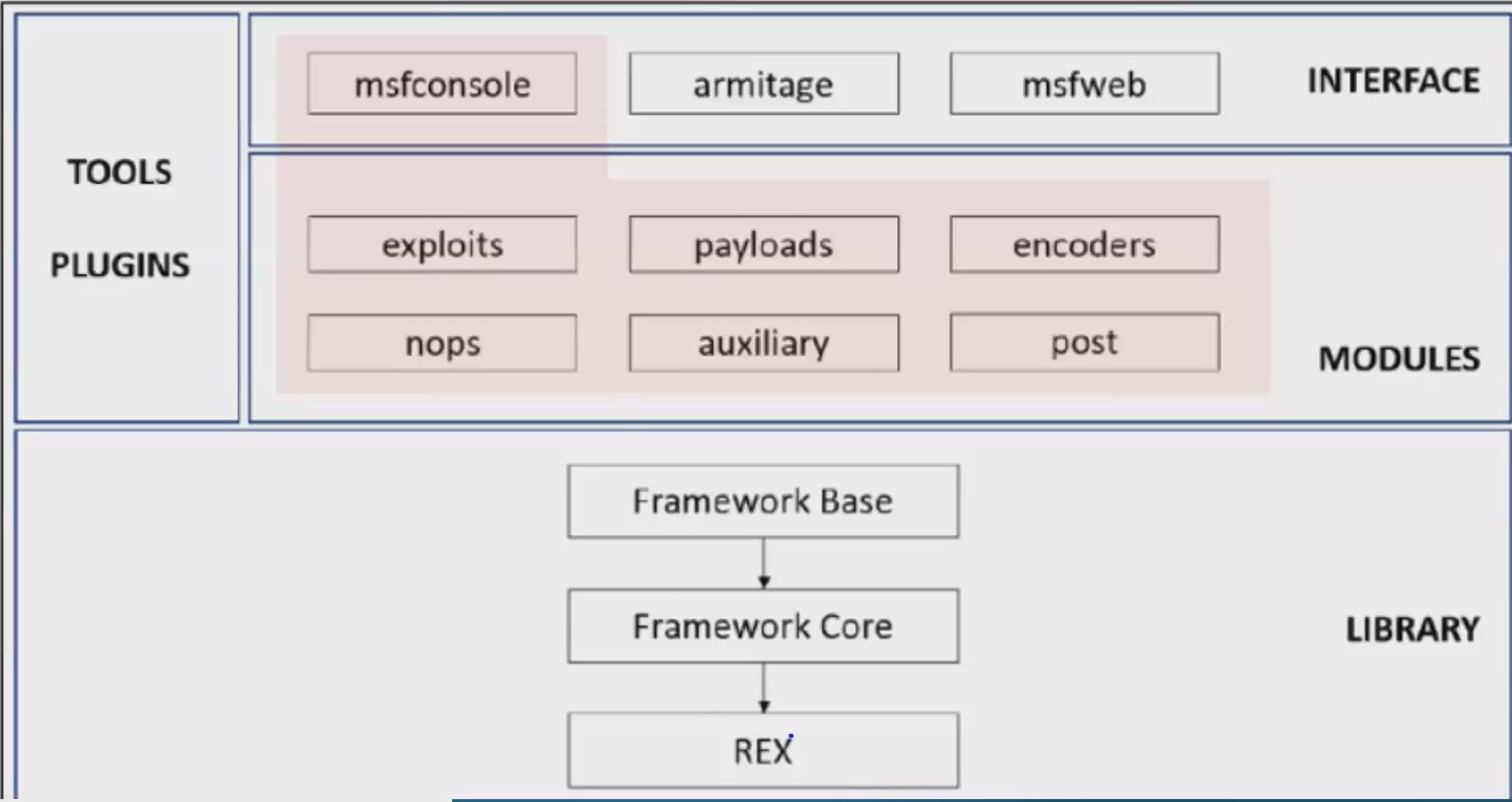

- 구조

- 인터페이스

Msfconsole

- MSF의 핵심 인터페이스로, 명령줄 기반으로 동작

- 모든 기능에 접근할 수 있으며, 가장 유연하고 강력함

Armitage

- GUI 기반 인터페이스

- 그래픽 환경에서 사용할 수 있어 사용자 친화적임

Msfweb

- 웹 기반 인터페이스

- 원격에서 MSF를 관리하고 사용하는 데 유용함

- 모듈

Exploits

- 시스템의 취약점을 악용하여 공격하는 데 사용

- 다양한 운영체제, 애플리케이션, 서비스를 대상으로 하는 exploit 존재

Payloads

- exploit을 통해 시스템에 침투한 후 실행되는 코드

- 시스템 제어, 정보 수집, 백도어 생성 등의 목적

Encoders

- 페이로드를 암호화하여 보안 시스템을 우회하는 데 사용

- 탐지를 피하고 페이로드를 성공적으로 실행하도록 기능 지원

Nops

- 아무런 동작을 하지 않는 명령어

- 쉘 코드 크기를 조절하거나 탐지를 회피하는 데 사용

Auxiliary

- exploit 외 다양한 보조 기능 제공

- 스캐닝, 퍼징, 정보 수집 등의 작업 수행

Post

- 시스템 침투 후 추가 작업 수행

- 권한 상승, 정보 수집, 백도어 생성 등의 작업

- 라이브러리

REX

- MSF의 핵심 라이브러리로 다양한 기능 제공

- 네트워킹, 프로토콜 처리, 쉘 코드 생성 등의 기능 포함

Framework Core

- REX 라이브러리를 기반으로 MSF의 핵심 기능 구현

- 모듈 관리, 데이터베이스 연동, 사용자 인터페이스 담당

Framework Base

- Framework Core를 기반으로 상위 레벨 기능 제공

- 세션 관리, 작업 관리 등을 담당

- 장점 및 단점

장점

- 오픈소스 기반, 커뮤니티 활발

- 다양한 기능 제공, 사용자 편의성 고려

- 사용자 정의 모듈 개발로 기능 확장 가능

단점

- 악용 가능성, 전문지식 필요

- 탐지 가능성 높고 법적 책임 발생 가능

- Mesploit Framework

- 정보보안 전문가들이 시스템의 취약점을 분석하기 위한 강력한 오픈소스 침투 테스트 프레임워크

- 다양한 운영체제와 애플리케이션에 대한 공격 코드, 보조 모듈을 통해 복잡한 공격을 쉽게 수행

- 주요 용어

- 취약점 분석: 알려진 취약점을 스캔하고 보안 허점을 식별

- 페이로드 생성: 공격 성공 후 악성코드 생성 및 실행

- 공격 실행: 다양한 공격기술을 제공하여 침투 수행

- 모의 해킹: 실제 테스트 및 시뮬레이션 수행

- 명령어

- search: 취약점, exploit, 페이로드 등을 검색

- use: 특정 모듈을 선택 (실제 공격 기법 사용 및 설정)

- set: 모듈 옵션 설정

- exploit: 공격 실행

- sessions: 성공한 공격의 활성화된 세션 관리

bind_tcp VS reverse_tcp

- bind_tcp

- 공격 대상자가 특정 포트를 오픈하고 공격자가 접근할 때까지 기다리는 방식

- 공격자 → 희생자

- reverse_tcp

- 공격자가 특정 포트를 오픈하고 공격 대상자가 공격자에게 접근할 때까지 기다리는 방식

- 희생자 → 공격자