침해사고분석 실습 8

이상한 작업 수행된 윈도우 분석

1. 의심스러운 계정 생성 및 방화벽 이상 트래픽 분석

분석 중점 사항

- 알 수 없는 계정이 생성됨

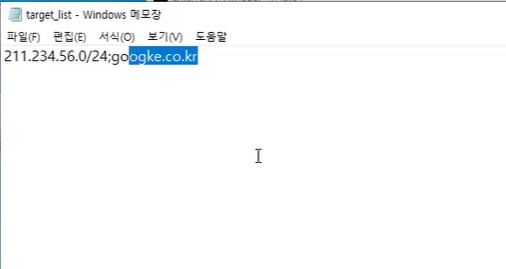

- 특정 시점부터 방화벽에서 외부로 패킷이 전송되는 트래픽 확인

분석 과정

1) 계정 생성 시점 확인 - 이벤트 뷰어(Event Viewer) 활용 bash eventvwr.msc - 계정이 생성된 이벤트를 필터링하여 확인

2) 계정의 마지막 로그인 시점 확인 - 로그인 여부 및 로그인 방식 분석 3) 수정된 환경 설정 확인 - 레지스트리 값 수정 내역 분석 - 원격 접근 관련 레지스트리 수정 내역 확인 - 해당 시점에 발생한 이벤트 로그 분석

1

2

3

4

5

6

7

8

9

- **로그인 시점 전후(20~30분) 시스템 활동 분석**

-

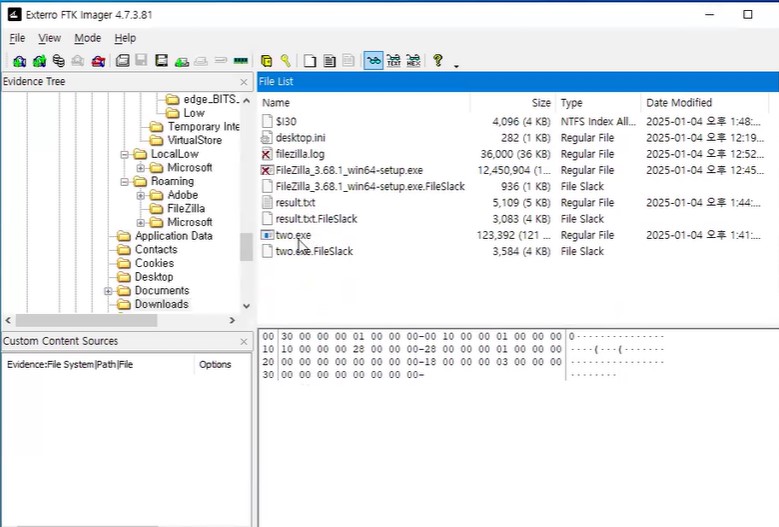

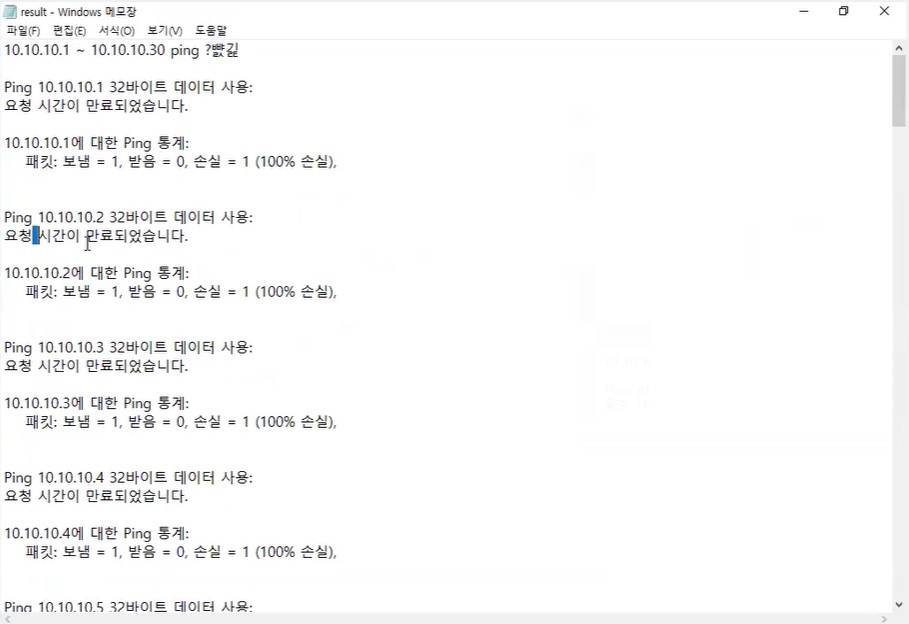

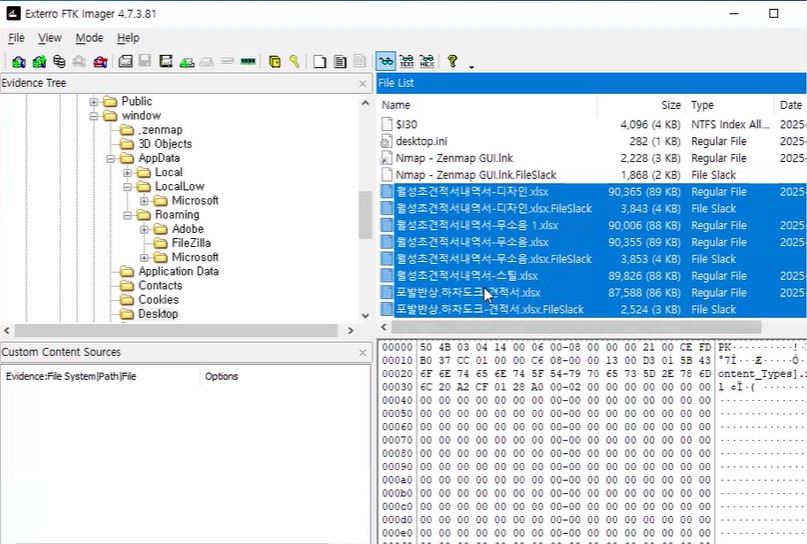

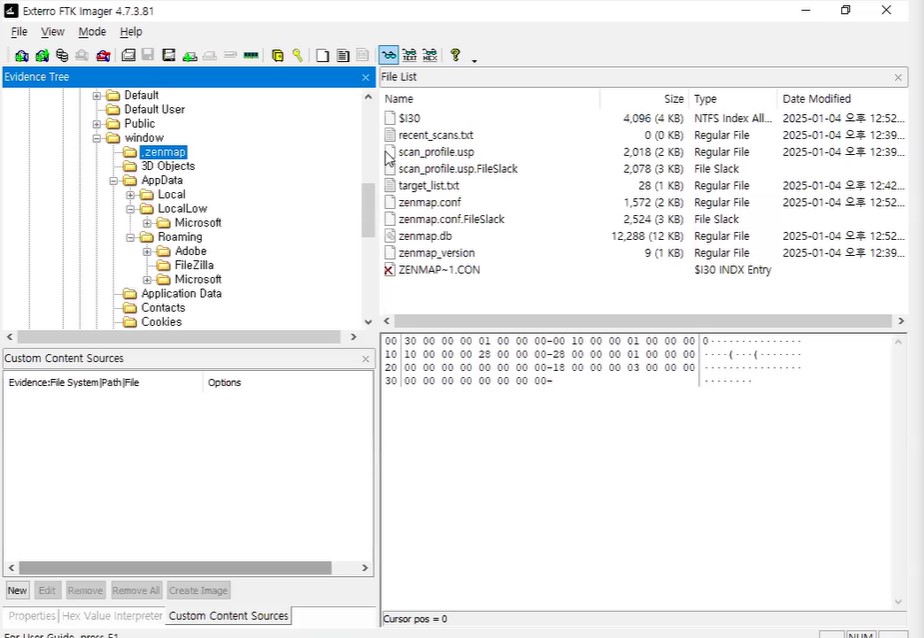

-  4) 실행된 악성 파일 확인

- **FTK(Forensic Toolkit) 활용하여 파일 분석**

- **$MFT(Master File Table) 파일 확인**

-

- `$MFT` 파일을 내보내기(export)하여 저장

-

- 분석된 데이터를 엑셀로 정리하여 확인

2. 생성된 계정의 행위 분석

분석 중점 사항

- 생성된 계정의 활동 파악

- 해당 계정이 수행한 행위 분석